Solution complète de formation à la cybersécurité

Déployez des modèles de simulation compatibles avec NIST Phish Scale, des simulations propulsées par IA à partir de données ROSO et des cours ludiques et attractifs, le tout depuis une seule plateforme.

Des solutions de cybersécurité approuvées par ces équipes

Solution complète de formation à la cybersécurité

Déployez des modèles de simulation compatibles avec NIST Phish Scale, des simulations propulsées par IA à partir de données ROSO et des cours ludiques et attractifs, le tout depuis une seule plateforme.

Des solutions de cybersécurité approuvées par ces équipes

Solution complète de formation à la cybersécurité

Déployez des modèles de simulation compatibles avec NIST Phish Scale, des simulations propulsées par IA à partir de données ROSO et des cours ludiques et attractifs, le tout depuis une seule plateforme.

Des solutions de cybersécurité approuvées par ces équipes

Les avantages de Brightside

Pourquoi nous choisir ?

Des formations de sensibilisation complètes

Nos cours forment les équipes à reconnaître toutes sortes de cyberattaques, du simple hameçonnage aux deepfake.

Un apprentissage ludique

Des cours interactifs avec gamification, mini-jeux et badges garantissent une formation captivante.

Compatible avec NIST Phish Scale

Nos simulations de phishing respectent le modèle de détection à trois niveaux de difficulté du NIST.

Personnalisation basée sur l'IA

Nos simulations exploitent des données OSINT réelles pour créer des scénarios d'attaque hautement personnalisés.

Les avantages de Brightside

Pourquoi nous choisir ?

Des formations de sensibilisation complètes

Nos cours forment les équipes à reconnaître toutes sortes de cyberattaques, du simple hameçonnage aux deepfake.

Un apprentissage ludique

Des cours interactifs avec gamification, mini-jeux et badges garantissent une formation captivante.

Compatible avec NIST Phish Scale

Nos simulations de phishing respectent le modèle de détection à trois niveaux de difficulté du NIST.

Personnalisation basée sur l'IA

Nos simulations exploitent des données OSINT réelles pour créer des scénarios d'attaque hautement personnalisés.

Les avantages de Brightside

Pourquoi nous choisir ?

Des formations de sensibilisation complètes

Nos cours forment les équipes à reconnaître toutes sortes de cyberattaques, du simple hameçonnage aux deepfake.

Un apprentissage ludique

Des cours interactifs avec gamification, mini-jeux et badges garantissent une formation captivante.

Compatible avec NIST Phish Scale

Nos simulations de phishing respectent le modèle de détection à trois niveaux de difficulté du NIST.

Personnalisation basée sur l'IA

Nos simulations exploitent des données OSINT réelles pour créer des scénarios d'attaque hautement personnalisés.

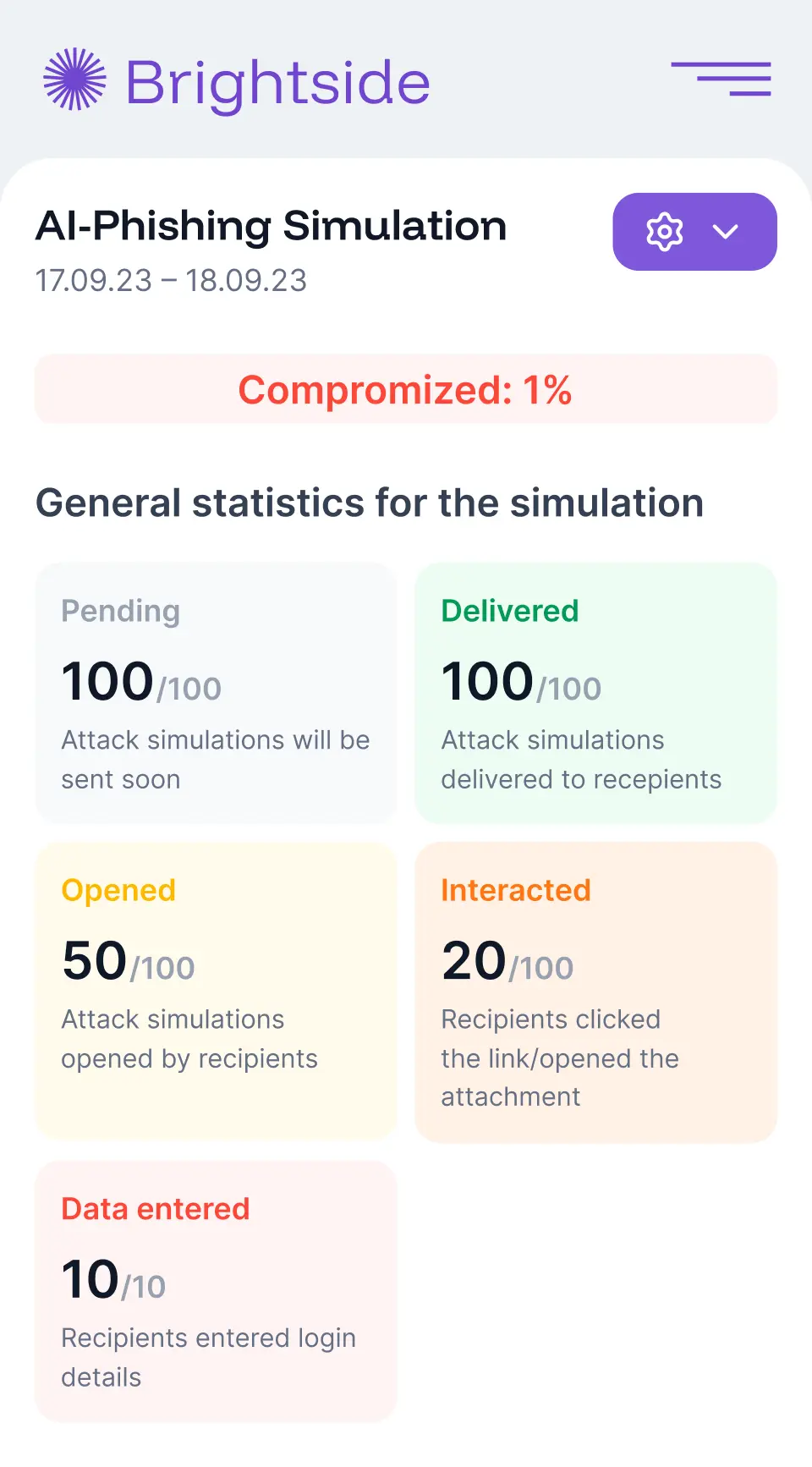

Simulations intelligentes

Simulations d’hameçonnage toutes prêtes et propulsées par IA

Faites votre choix parmi notre large bibliothèque de modèles alignés sur le NIST Phish Scale et organisés selon le type d’attaque et le poste de l’employé·e. Nos simulations propulsées par IA permettent d’aller plus loin en collectant des données ROSO pour créer des scénarios d’attaques hautement personnalisés reflétant les risques auxquels vos employé·es sont réellement confronté·es en ligne.

Scénarios personnalisés reposant sur les vulnérabilités réelles des employé·es

Compatibilité avec NIST Phish scale pour une meilleure conformité

Simulations intelligentes

Simulations d’hameçonnage toutes prêtes et propulsées par IA

Faites votre choix parmi notre large bibliothèque de modèles alignés sur le NIST Phish Scale et organisés selon le type d’attaque et le poste de l’employé·e. Nos simulations propulsées par IA permettent d’aller plus loin en collectant des données ROSO pour créer des scénarios d’attaques hautement personnalisés reflétant les risques auxquels vos employé·es sont réellement confronté·es en ligne.

Scénarios personnalisés reposant sur les vulnérabilités réelles des employé·es

Compatibilité avec NIST Phish scale pour une meilleure conformité

Simulations intelligentes

Simulations d’hameçonnage toutes prêtes et propulsées par IA

Faites votre choix parmi notre large bibliothèque de modèles alignés sur le NIST Phish Scale et organisés selon le type d’attaque et le poste de l’employé·e. Nos simulations propulsées par IA permettent d’aller plus loin en collectant des données ROSO pour créer des scénarios d’attaques hautement personnalisés reflétant les risques auxquels vos employé·es sont réellement confronté·es en ligne.

Scénarios personnalisés reposant sur les vulnérabilités réelles des employé·es

Compatibilité avec NIST Phish scale pour une meilleure conformité

Menaces modernes

Couverture multicanale: e-mail, deepfake et hameçonnage par téléphone

Notre plateforme prépare vos équipes aux menaces les plus sophistiquées en proposant des simulations d’hameçonnage par e-mail, téléphone et deepfake. Nous offrons des formations réalistes à travers tous les canaux de communication exploités par les hackers, afin d’assurer que vos employé·es sauront reconnaître et répondre à tous types de menaces.

Menaces modernes

Couverture multicanale: e-mail, deepfake et hameçonnage par téléphone

Notre plateforme prépare vos équipes aux menaces les plus sophistiquées en proposant des simulations d’hameçonnage par e-mail, téléphone et deepfake. Nous offrons des formations réalistes à travers tous les canaux de communication exploités par les hackers, afin d’assurer que vos employé·es sauront reconnaître et répondre à tous types de menaces.

Menaces modernes

Couverture multicanale: e-mail, deepfake et hameçonnage par téléphone

Notre plateforme prépare vos équipes aux menaces les plus sophistiquées en proposant des simulations d’hameçonnage par e-mail, téléphone et deepfake. Nous offrons des formations réalistes à travers tous les canaux de communication exploités par les hackers, afin d’assurer que vos employé·es sauront reconnaître et répondre à tous types de menaces.

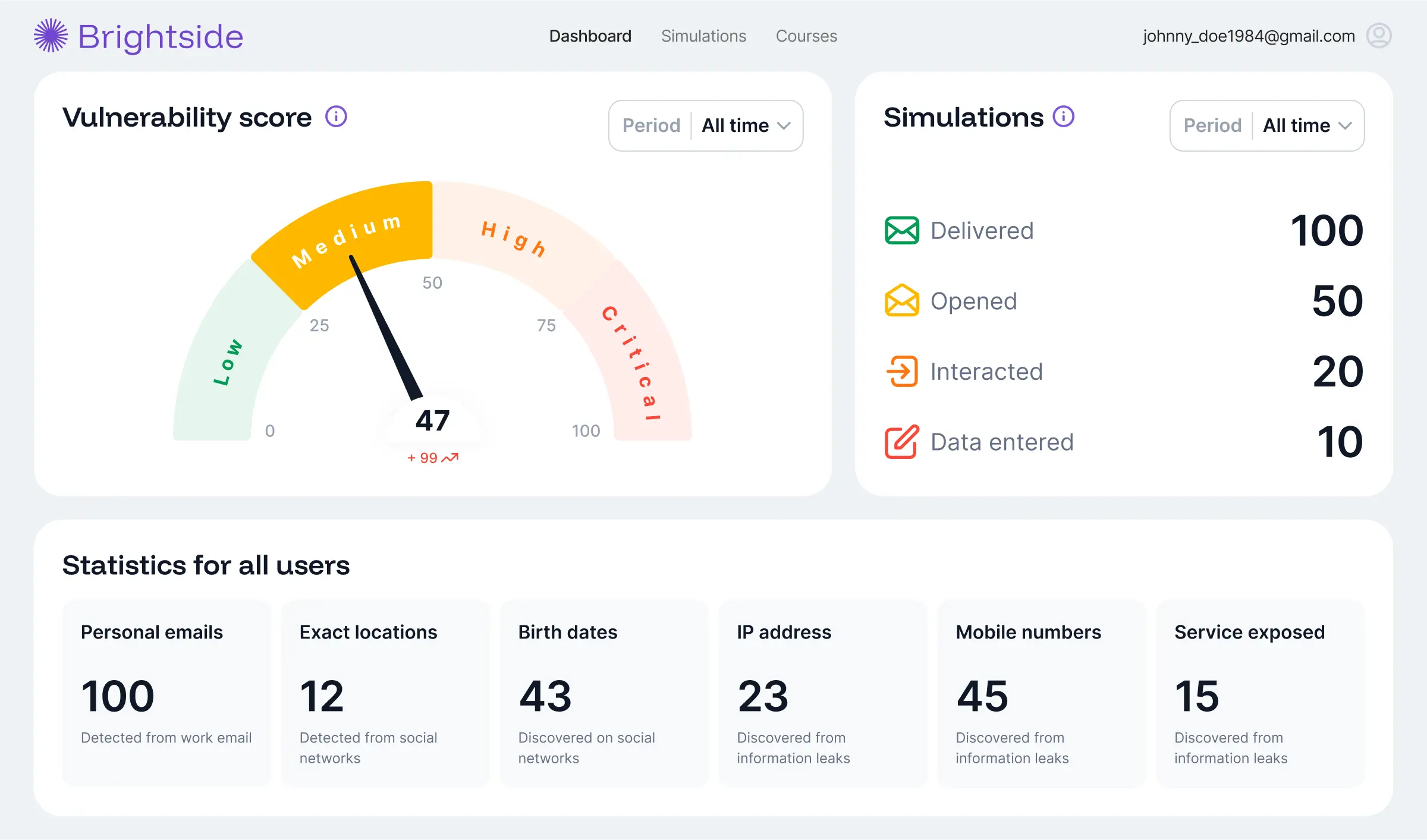

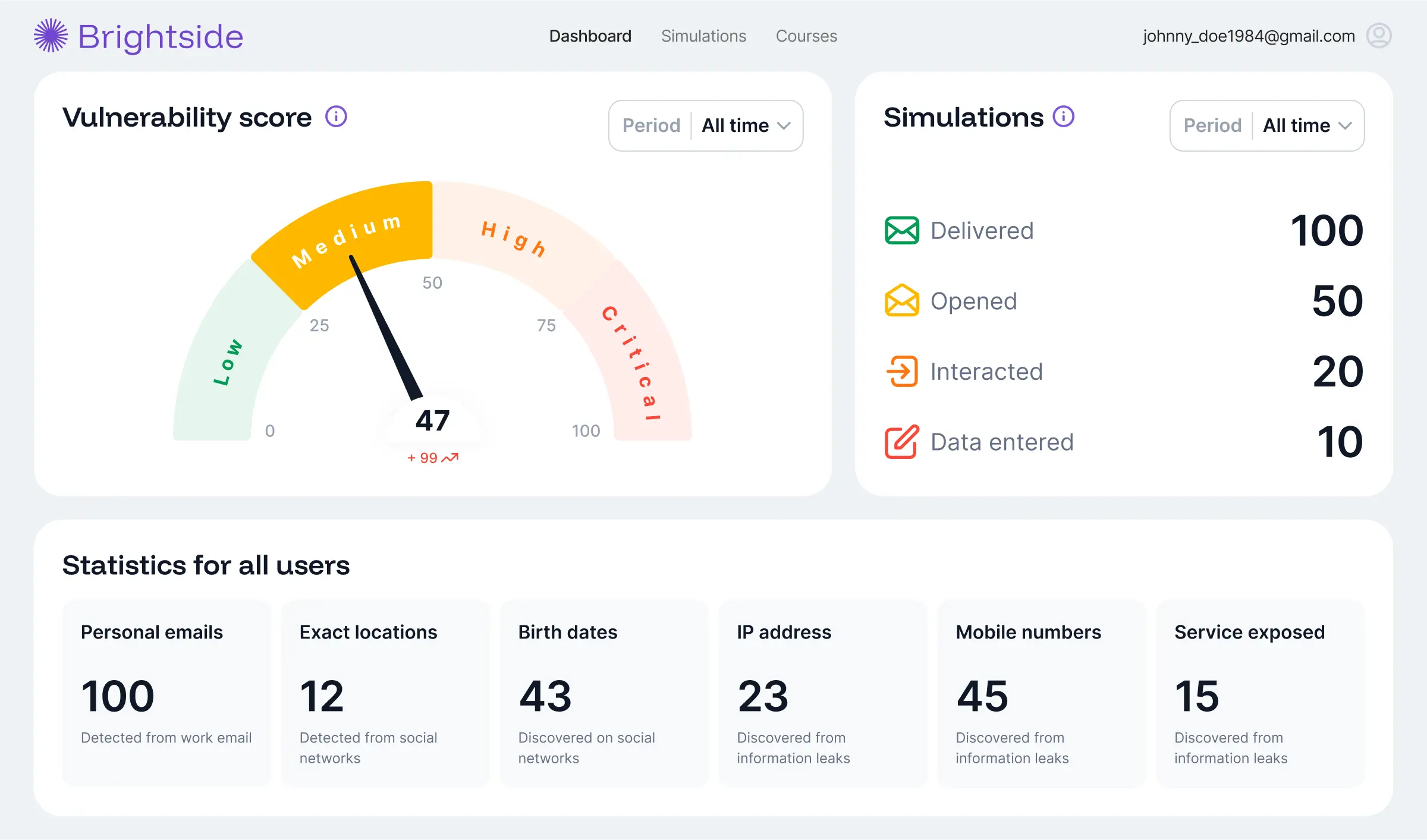

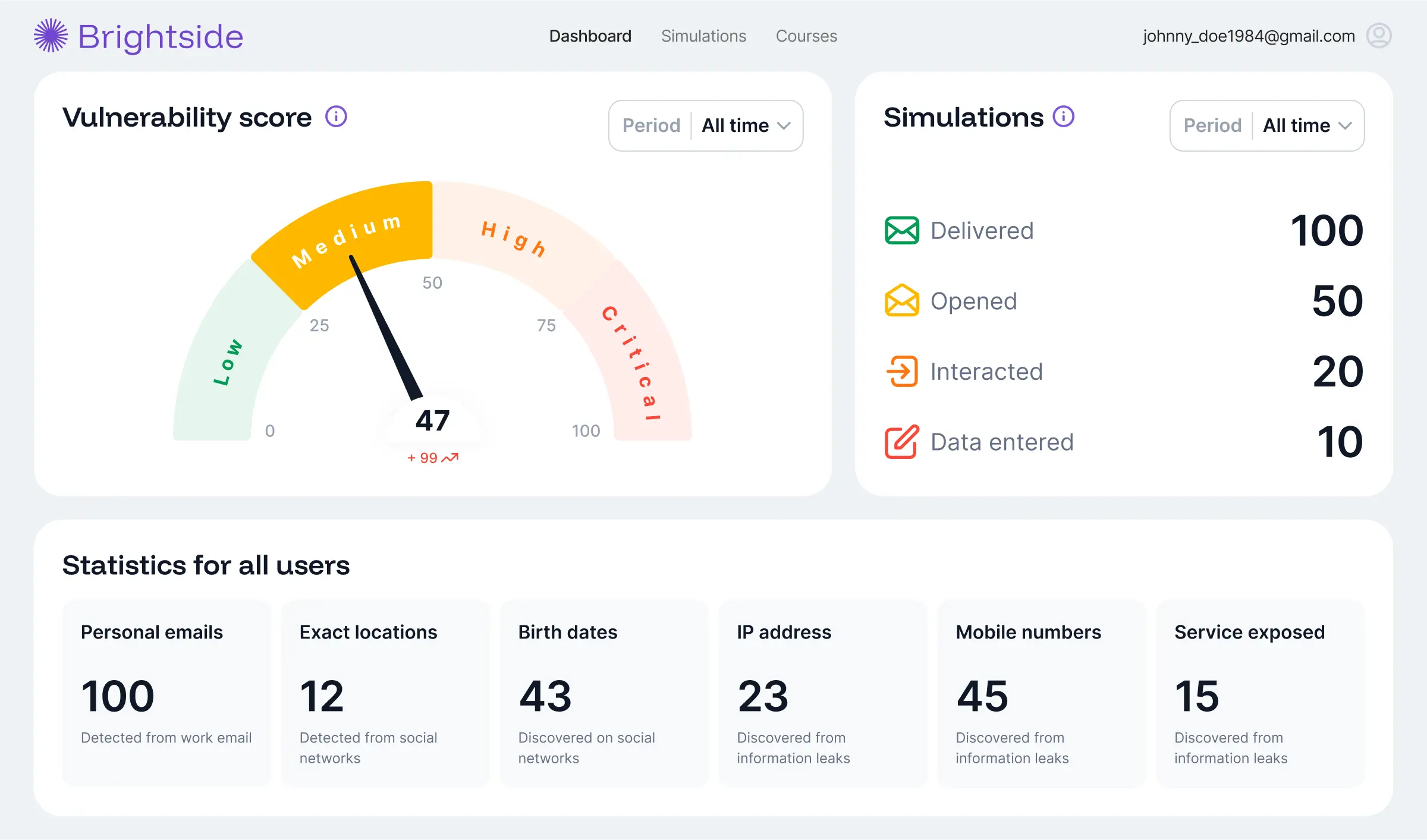

Estimation de la vulnérabilité

Analyse ROSO de la vulnérabilité

Faites de la sécurité une affaire personnelle en révélant ce que les hackers peuvent savoir sur chaque employé·e. Notre analyse ROSO expose leur vulnérabilité numérique, des mots de passe compromis aux données personnelles. Lorsque les employé·es découvrent les risques les concernant, ils s’investissent pour se protéger et se défendre concrètement face aux cyberattaques.

Déploiement personnalisable pour tous les employé·es ou groupes de personnes sélectionnées à haut risque

Explications dans notre application et conseils pour limiter tous les risques

Estimation de la vulnérabilité

Analyse ROSO de la vulnérabilité

Faites de la sécurité une affaire personnelle en révélant ce que les hackers peuvent savoir sur chaque employé·e. Notre analyse ROSO expose leur vulnérabilité numérique, des mots de passe compromis aux données personnelles. Lorsque les employé·es découvrent les risques les concernant, ils s’investissent pour se protéger et se défendre concrètement face aux cyberattaques.

Déploiement personnalisable pour tous les employé·es ou groupes de personnes sélectionnées à haut risque

Explications dans notre application et conseils pour limiter tous les risques

Estimation de la vulnérabilité

Analyse ROSO de la vulnérabilité

Faites de la sécurité une affaire personnelle en révélant ce que les hackers peuvent savoir sur chaque employé·e. Notre analyse ROSO expose leur vulnérabilité numérique, des mots de passe compromis aux données personnelles. Lorsque les employé·es découvrent les risques les concernant, ils s’investissent pour se protéger et se défendre concrètement face aux cyberattaques.

Déploiement personnalisable pour tous les employé·es ou groupes de personnes sélectionnées à haut risque

Explications dans notre application et conseils pour limiter tous les risques

Comment Brightside soutient les équipes de sécurité

Assistant de confidentialité

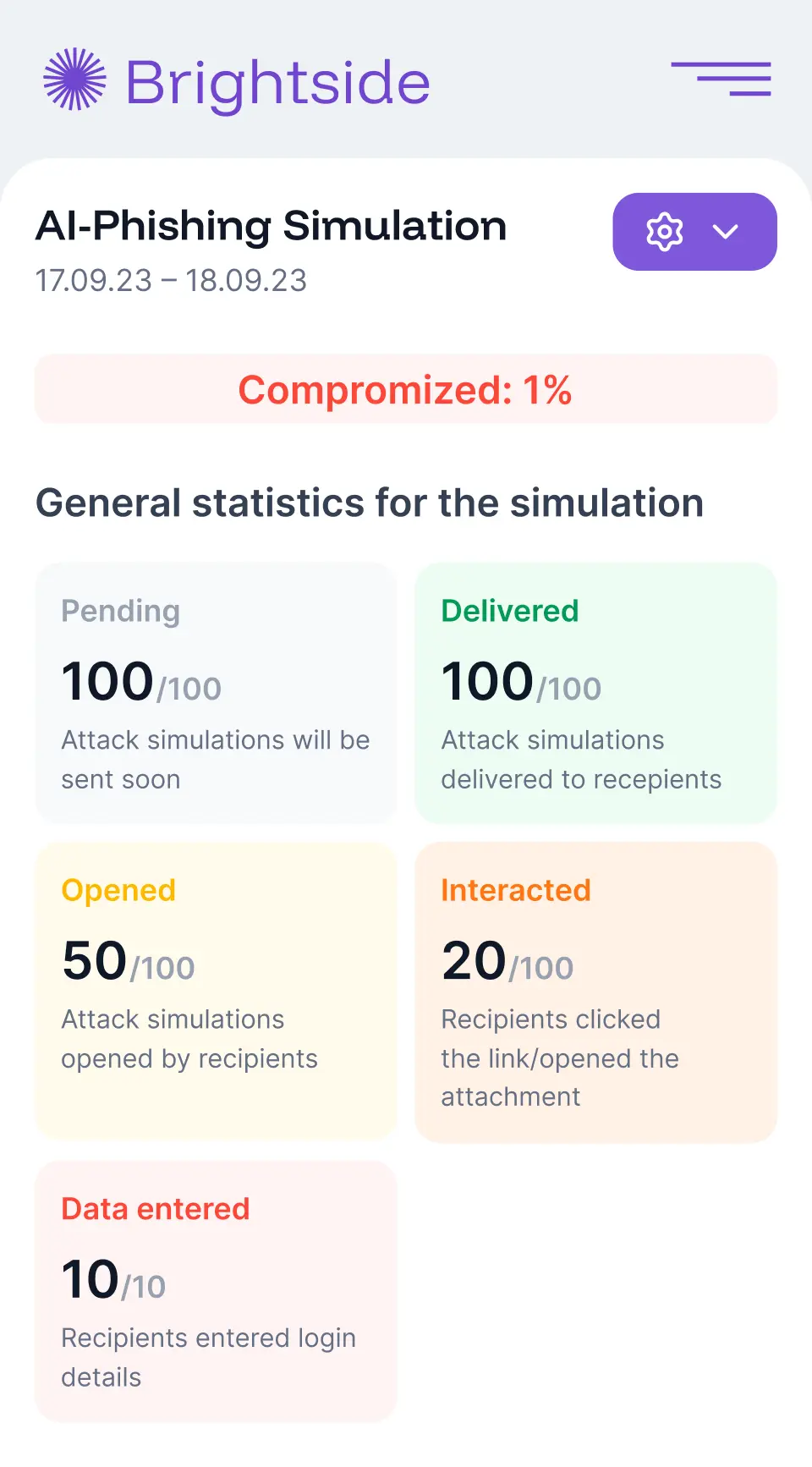

Mesure des résultats

Démarrage rapide

Voici Brighty

Brighty est notre assistant de confidentialité. Lorsque notre moteur OSINT détecte des informations exposées, les employés peuvent démarrer une discussion directement dans leur portail pour y remédier. Brighty les guide à travers chaque problème, en leur expliquant comment nous l'avons détecté, pourquoi il est important et comment masquer/supprimer les données personnelles.

Rapports et renseignements

Suivez le déroulement des cours et des simulations d’hameçonnage, les scores de vulnérabilités et les types de données exposées (e-mails, mots de passe, localisation) à l’échelle de l’entreprise et des individus. Toutes les données sont présentées de manière générale, sans révéler aucune information personnelle.

Déploiement en 4 étapes

Entrez en contact avec notre équipe lors d’un appel de découverte, vérifiez votre domaine, entrez notre système dans votre liste blanche (en 10 minutes avec nos instructions détaillées) puis transférez votre liste d’employé·es et lancez vos simulations de cyberattaques personnalisées.

Comment Brightside soutient les équipes de sécurité

Assistant de confidentialité

Voici Brighty

Brighty est notre assistant de confidentialité. Lorsque notre moteur OSINT détecte des informations exposées, les employés peuvent démarrer une discussion directement dans leur portail pour y remédier. Brighty les guide à travers chaque problème, en leur expliquant comment nous l'avons détecté, pourquoi il est important et comment masquer/supprimer les données personnelles.

Rapports et renseignements

Suivez le déroulement des cours et des simulations d’hameçonnage, les scores de vulnérabilités et les types de données exposées (e-mails, mots de passe, localisation) à l’échelle de l’entreprise et des individus. Toutes les données sont présentées de manière générale, sans révéler aucune information personnelle.

Déploiement en 4 étapes

Entrez en contact avec notre équipe lors d’un appel de découverte, vérifiez votre domaine, entrez notre système dans votre liste blanche (en 10 minutes avec nos instructions détaillées) puis transférez votre liste d’employé·es et lancez vos simulations de cyberattaques personnalisées.

Comment Brightside soutient les équipes de sécurité

Assistant de confidentialité

Voici Brighty

Brighty est notre assistant de confidentialité. Lorsque notre moteur OSINT détecte des informations exposées, les employés peuvent démarrer une discussion directement dans leur portail pour y remédier. Brighty les guide à travers chaque problème, en leur expliquant comment nous l'avons détecté, pourquoi il est important et comment masquer/supprimer les données personnelles.

Rapports et renseignements

Suivez le déroulement des cours et des simulations d’hameçonnage, les scores de vulnérabilités et les types de données exposées (e-mails, mots de passe, localisation) à l’échelle de l’entreprise et des individus. Toutes les données sont présentées de manière générale, sans révéler aucune information personnelle.

Déploiement en 4 étapes

Entrez en contact avec notre équipe lors d’un appel de découverte, vérifiez votre domaine, entrez notre système dans votre liste blanche (en 10 minutes avec nos instructions détaillées) puis transférez votre liste d’employé·es et lancez vos simulations de cyberattaques personnalisées.

Offres modulables

Des offres pour les entreprises de toutes tailles

Commencez gratuitement puis passez au niveau supérieur avec une tarification par utilisateur. Débloquez des fonctionnalités avancées d’empreinte numérique et d’hameçonnage par IA à mesure que vous avancez.

Essai

Gratuit

Fonctionnalités :

Cours.

Basique

à partir de 0,5 $/

mois par utilisateur

Fonctionnalités :

Cours.

Modèles.

Nombre de licences

Total (par mois):

Pro

à partir de 1,5 $/

mois par utilisateu

Fonctionnalités :

Cours.

Modèles.

Simulation d’hameçonnage par IA.

Nombre de licences

Total (par mois):

Ultime

à partir de 3,9 $/

mois par utilisateur

Fonctionnalités :

Cours.

Modèles.

Simulation d’hameçonnage par IA.

Hameçonnage par téléphone et deepfake.

Empreinte numérique pour les employé·es.

Nombre de licences

Total (par mois):

Besoin de plus de licences ? Réservez un appel avec nous.

Offres modulables

Des offres pour les entreprises de toutes tailles

Commencez gratuitement puis passez au niveau supérieur avec une tarification par utilisateur. Débloquez des fonctionnalités avancées d’empreinte numérique et d’hameçonnage par IA à mesure que vous avancez.

Essai

Gratuit

Fonctionnalités :

Cours.

Basique

à partir de 0,5 $/

mois par utilisateur

Fonctionnalités :

Cours.

Modèles.

Nombre de licences

Total (par mois):

Pro

à partir de 1,5 $/

mois par utilisateu

Fonctionnalités :

Cours.

Modèles.

Simulation d’hameçonnage par IA.

Nombre de licences

Total (par mois):

Ultime

à partir de 3,9 $/

mois par utilisateur

Fonctionnalités :

Cours.

Modèles.

Simulation d’hameçonnage par IA.

Hameçonnage par téléphone et deepfake.

Empreinte numérique pour les employé·es.

Nombre de licences

Total (par mois):

Besoin de plus de licences ? Réservez un appel avec nous.

FAQ

Vous avez encore des questions ? Contactez notre assistance.

Qu’est-ce qui vous différencie de KnowBe4 ou des autres plateformes ?

Nous ne nous appuyons pas uniquement sur des formations de sensibilisation à la sécurité et des simulations d’hameçonnage classiques pour protéger vos employé·es. Nous utilisons un système de ROSO automatisé pour évaluer les vulnérabilités numériques de chaque membre de votre équipe afin de les aider de manière proactive à supprimer leurs données exposées par des comptes inutilisés ou des courtiers en données, et même à traiter les fuites de données sur le dark web. Cette approche personnalisée encourage les employé·es à adopter les meilleures pratiques en matière de cybersécurité et réduit le champ d’attaque potentielle, au lieu de simplement former le personnel à être mieux informé.

Qu’est-ce qu’une simulation d’hameçonnage conçue par IA ?

Notre modèle de générateur IA utilise les données des employé·es qui sont réellement visibles sur le Web pour créer la simulation de cyberattaque la plus réaliste possible pour chaque membre de l’équipe en fonction de leur exposition individuelle. Qu’ils s’agissent de leurs intérêts personnels, de leur localisation ou de services en ligne spécifiques, notre IA prend en compte tous les détails disponibles afin d’imiter la manière dont un hacker analyserait et ciblerait chaque individu dans l'entreprise. Aucune démarche compliquée, il suffit de cliquer sur un bouton.

Dans l’ensemble, êtes-vous conforme aux règles de confidentialité ?

Oui, Brightside AI est entièrement conforme avec toutes les règles de confidentialité et ne partage aucune donnée personnelle trouvée en ligne sur les employé·es. Même les administrateurs de la sécurité n’ont accès qu’à une vision globale et anonymisée des données et des origines de certaines vulnérabilités individuelles (par exemple, les données sensibles sont trouvées en ligne, les comptes personnels sont liés à des adresses e-mail professionnelles, etc.).

Combien de temps faut-il pour commencer à utiliser Brightside AI avec toutes ses fonctionnalités ?

Brightside AI ne requiert aucune intégration à des systèmes internes pour être utilisé. Vous pouvez télécharger une liste d’employé·es comprenant leur nom complet et leur adresse e-mail professionnelle et l’analyse de leur empreinte numérique débutera automatiquement. Les simulations de cyberattaques peuvent être également immédiatement déployées après le transfert de la liste des employé·es. Chaque employé·e recevra des messages explicatifs de notre part pour les aider à exploiter au mieux notre fonctionnement. Vous pouvez également assigner automatiquement des cours de sensibilisation à la sécurité. Ils se présentent sous la forme de modules ludiques scindés en plusieurs parties et s’appuient sur de vrais exemples pratiques plutôt que sur une base théorique ennuyeuse que tout le monde aura envie de passer. Pour commencer à utiliser les modèles de simulations de cyberattaques par IA, une simple procédure de mise sur liste blanche est requise. Cela ne prend pas plus de 10 minutes et les instructions sont clairement détaillées sur la plateforme.

L’analyse de l’empreinte numérique peut-elle se focaliser uniquement sur les haut·es dirigeant·es pendant que tous les employé·es se contentent d’une formation à la sécurité ?

Oui, Brightside AI est entièrement personnalisable. Vous pouvez configurer l’analyse de l’empreinte numérique à quelques-uns des individus les plus importants de l’entreprise et inscrire le reste de l’équipe à un programme de sensibilisation annuel puis évaluer tout le personnel ou un groupe d’individus avec nos modèles de simulations d’hameçonnage propulsées par IA.

Comment analysez-vous l’empreinte numérique sur le Web ?

Nous scannons tout le Web (aussi bien le dark web que le clear web) à la recherche de toutes les traces d’empreintes numériques individuelles. Pour ce faire, nous utilisons un moteur ROSO automatisé qui sonde les bases de données du dark web, les courtiers en données, l’activité individuelle sur les réseaux sociaux et plus encore. Cette approche permet d’analyser automatiquement les données de tous les membres de l’équipe et de révéler leurs moindres vulnérabilités numériques afin de les aider à adopter des habitudes plus sécuritaires pour eux-mêmes et pour l’entreprise.

Que pouvez-vous faire des données vulnérables découvertes ?

Si une donnée considérée comme vulnérable est identifiée, Brightside AI la retire préventivement des courtiers en données et travaille avec les individus pour qu’ils l’effacent de leurs comptes inutilisés. Dans le cas du dark web, nous proposons des mesures concrètes pour garantir une meilleure sécurité à l’avenir puisque la fuite de données a déjà eu lieu.

FAQ

Vous avez encore des questions ? Contactez notre assistance.

Qu’est-ce qui vous différencie de KnowBe4 ou des autres plateformes ?

Nous ne nous appuyons pas uniquement sur des formations de sensibilisation à la sécurité et des simulations d’hameçonnage classiques pour protéger vos employé·es. Nous utilisons un système de ROSO automatisé pour évaluer les vulnérabilités numériques de chaque membre de votre équipe afin de les aider de manière proactive à supprimer leurs données exposées par des comptes inutilisés ou des courtiers en données, et même à traiter les fuites de données sur le dark web. Cette approche personnalisée encourage les employé·es à adopter les meilleures pratiques en matière de cybersécurité et réduit le champ d’attaque potentielle, au lieu de simplement former le personnel à être mieux informé.

Qu’est-ce qu’une simulation d’hameçonnage conçue par IA ?

Notre modèle de générateur IA utilise les données des employé·es qui sont réellement visibles sur le Web pour créer la simulation de cyberattaque la plus réaliste possible pour chaque membre de l’équipe en fonction de leur exposition individuelle. Qu’ils s’agissent de leurs intérêts personnels, de leur localisation ou de services en ligne spécifiques, notre IA prend en compte tous les détails disponibles afin d’imiter la manière dont un hacker analyserait et ciblerait chaque individu dans l'entreprise. Aucune démarche compliquée, il suffit de cliquer sur un bouton.

Dans l’ensemble, êtes-vous conforme aux règles de confidentialité ?

Oui, Brightside AI est entièrement conforme avec toutes les règles de confidentialité et ne partage aucune donnée personnelle trouvée en ligne sur les employé·es. Même les administrateurs de la sécurité n’ont accès qu’à une vision globale et anonymisée des données et des origines de certaines vulnérabilités individuelles (par exemple, les données sensibles sont trouvées en ligne, les comptes personnels sont liés à des adresses e-mail professionnelles, etc.).

Combien de temps faut-il pour commencer à utiliser Brightside AI avec toutes ses fonctionnalités ?

Brightside AI ne requiert aucune intégration à des systèmes internes pour être utilisé. Vous pouvez télécharger une liste d’employé·es comprenant leur nom complet et leur adresse e-mail professionnelle et l’analyse de leur empreinte numérique débutera automatiquement. Les simulations de cyberattaques peuvent être également immédiatement déployées après le transfert de la liste des employé·es. Chaque employé·e recevra des messages explicatifs de notre part pour les aider à exploiter au mieux notre fonctionnement. Vous pouvez également assigner automatiquement des cours de sensibilisation à la sécurité. Ils se présentent sous la forme de modules ludiques scindés en plusieurs parties et s’appuient sur de vrais exemples pratiques plutôt que sur une base théorique ennuyeuse que tout le monde aura envie de passer. Pour commencer à utiliser les modèles de simulations de cyberattaques par IA, une simple procédure de mise sur liste blanche est requise. Cela ne prend pas plus de 10 minutes et les instructions sont clairement détaillées sur la plateforme.

L’analyse de l’empreinte numérique peut-elle se focaliser uniquement sur les haut·es dirigeant·es pendant que tous les employé·es se contentent d’une formation à la sécurité ?

Oui, Brightside AI est entièrement personnalisable. Vous pouvez configurer l’analyse de l’empreinte numérique à quelques-uns des individus les plus importants de l’entreprise et inscrire le reste de l’équipe à un programme de sensibilisation annuel puis évaluer tout le personnel ou un groupe d’individus avec nos modèles de simulations d’hameçonnage propulsées par IA.

Comment analysez-vous l’empreinte numérique sur le Web ?

Nous scannons tout le Web (aussi bien le dark web que le clear web) à la recherche de toutes les traces d’empreintes numériques individuelles. Pour ce faire, nous utilisons un moteur ROSO automatisé qui sonde les bases de données du dark web, les courtiers en données, l’activité individuelle sur les réseaux sociaux et plus encore. Cette approche permet d’analyser automatiquement les données de tous les membres de l’équipe et de révéler leurs moindres vulnérabilités numériques afin de les aider à adopter des habitudes plus sécuritaires pour eux-mêmes et pour l’entreprise.

Que pouvez-vous faire des données vulnérables découvertes ?

Si une donnée considérée comme vulnérable est identifiée, Brightside AI la retire préventivement des courtiers en données et travaille avec les individus pour qu’ils l’effacent de leurs comptes inutilisés. Dans le cas du dark web, nous proposons des mesures concrètes pour garantir une meilleure sécurité à l’avenir puisque la fuite de données a déjà eu lieu.

FAQ

Vous avez encore des questions ? Contactez notre assistance.

Qu’est-ce qui vous différencie de KnowBe4 ou des autres plateformes ?

Nous ne nous appuyons pas uniquement sur des formations de sensibilisation à la sécurité et des simulations d’hameçonnage classiques pour protéger vos employé·es. Nous utilisons un système de ROSO automatisé pour évaluer les vulnérabilités numériques de chaque membre de votre équipe afin de les aider de manière proactive à supprimer leurs données exposées par des comptes inutilisés ou des courtiers en données, et même à traiter les fuites de données sur le dark web. Cette approche personnalisée encourage les employé·es à adopter les meilleures pratiques en matière de cybersécurité et réduit le champ d’attaque potentielle, au lieu de simplement former le personnel à être mieux informé.

Qu’est-ce qu’une simulation d’hameçonnage conçue par IA ?

Notre modèle de générateur IA utilise les données des employé·es qui sont réellement visibles sur le Web pour créer la simulation de cyberattaque la plus réaliste possible pour chaque membre de l’équipe en fonction de leur exposition individuelle. Qu’ils s’agissent de leurs intérêts personnels, de leur localisation ou de services en ligne spécifiques, notre IA prend en compte tous les détails disponibles afin d’imiter la manière dont un hacker analyserait et ciblerait chaque individu dans l'entreprise. Aucune démarche compliquée, il suffit de cliquer sur un bouton.

Dans l’ensemble, êtes-vous conforme aux règles de confidentialité ?

Oui, Brightside AI est entièrement conforme avec toutes les règles de confidentialité et ne partage aucune donnée personnelle trouvée en ligne sur les employé·es. Même les administrateurs de la sécurité n’ont accès qu’à une vision globale et anonymisée des données et des origines de certaines vulnérabilités individuelles (par exemple, les données sensibles sont trouvées en ligne, les comptes personnels sont liés à des adresses e-mail professionnelles, etc.).

Combien de temps faut-il pour commencer à utiliser Brightside AI avec toutes ses fonctionnalités ?

Brightside AI ne requiert aucune intégration à des systèmes internes pour être utilisé. Vous pouvez télécharger une liste d’employé·es comprenant leur nom complet et leur adresse e-mail professionnelle et l’analyse de leur empreinte numérique débutera automatiquement. Les simulations de cyberattaques peuvent être également immédiatement déployées après le transfert de la liste des employé·es. Chaque employé·e recevra des messages explicatifs de notre part pour les aider à exploiter au mieux notre fonctionnement. Vous pouvez également assigner automatiquement des cours de sensibilisation à la sécurité. Ils se présentent sous la forme de modules ludiques scindés en plusieurs parties et s’appuient sur de vrais exemples pratiques plutôt que sur une base théorique ennuyeuse que tout le monde aura envie de passer. Pour commencer à utiliser les modèles de simulations de cyberattaques par IA, une simple procédure de mise sur liste blanche est requise. Cela ne prend pas plus de 10 minutes et les instructions sont clairement détaillées sur la plateforme.

L’analyse de l’empreinte numérique peut-elle se focaliser uniquement sur les haut·es dirigeant·es pendant que tous les employé·es se contentent d’une formation à la sécurité ?

Oui, Brightside AI est entièrement personnalisable. Vous pouvez configurer l’analyse de l’empreinte numérique à quelques-uns des individus les plus importants de l’entreprise et inscrire le reste de l’équipe à un programme de sensibilisation annuel puis évaluer tout le personnel ou un groupe d’individus avec nos modèles de simulations d’hameçonnage propulsées par IA.

Comment analysez-vous l’empreinte numérique sur le Web ?

Nous scannons tout le Web (aussi bien le dark web que le clear web) à la recherche de toutes les traces d’empreintes numériques individuelles. Pour ce faire, nous utilisons un moteur ROSO automatisé qui sonde les bases de données du dark web, les courtiers en données, l’activité individuelle sur les réseaux sociaux et plus encore. Cette approche permet d’analyser automatiquement les données de tous les membres de l’équipe et de révéler leurs moindres vulnérabilités numériques afin de les aider à adopter des habitudes plus sécuritaires pour eux-mêmes et pour l’entreprise.

Que pouvez-vous faire des données vulnérables découvertes ?

Si une donnée considérée comme vulnérable est identifiée, Brightside AI la retire préventivement des courtiers en données et travaille avec les individus pour qu’ils l’effacent de leurs comptes inutilisés. Dans le cas du dark web, nous proposons des mesures concrètes pour garantir une meilleure sécurité à l’avenir puisque la fuite de données a déjà eu lieu.