Préparez vos équipes aux simulations de vishing par IA

Créez des simulations de vishing réalistes par IA : voix personnalisées, tactiques d'ingénierie sociale et suivi des performances pour renforcer vos défenses.

Des équipes qui plébiscitent notre solution :

...et plus encore.

Préparez vos équipes aux simulations de vishing par IA

Créez des simulations de vishing réalistes par IA : voix personnalisées, tactiques d'ingénierie sociale et suivi des performances pour renforcer vos défenses.

Des équipes qui plébiscitent notre solution :

...et plus encore.

Préparez vos équipes aux simulations de vishing par IA

Créez des simulations de vishing réalistes par IA : voix personnalisées, tactiques d'ingénierie sociale et suivi des performances pour renforcer vos défenses.

Des équipes qui plébiscitent notre solution :

...et plus encore.

Tout ce qu'il faut pour la formation au vishing

Créez, personnalisez et déployez des simulations de vishing réalistes qui s'adaptent aux réponses des employé·es en temps réel.

Configurateur de scénarios avancé

Configurez les objectifs d'attaque, les tactiques d'ingénierie sociale, les personas, les rôles et le contexte.

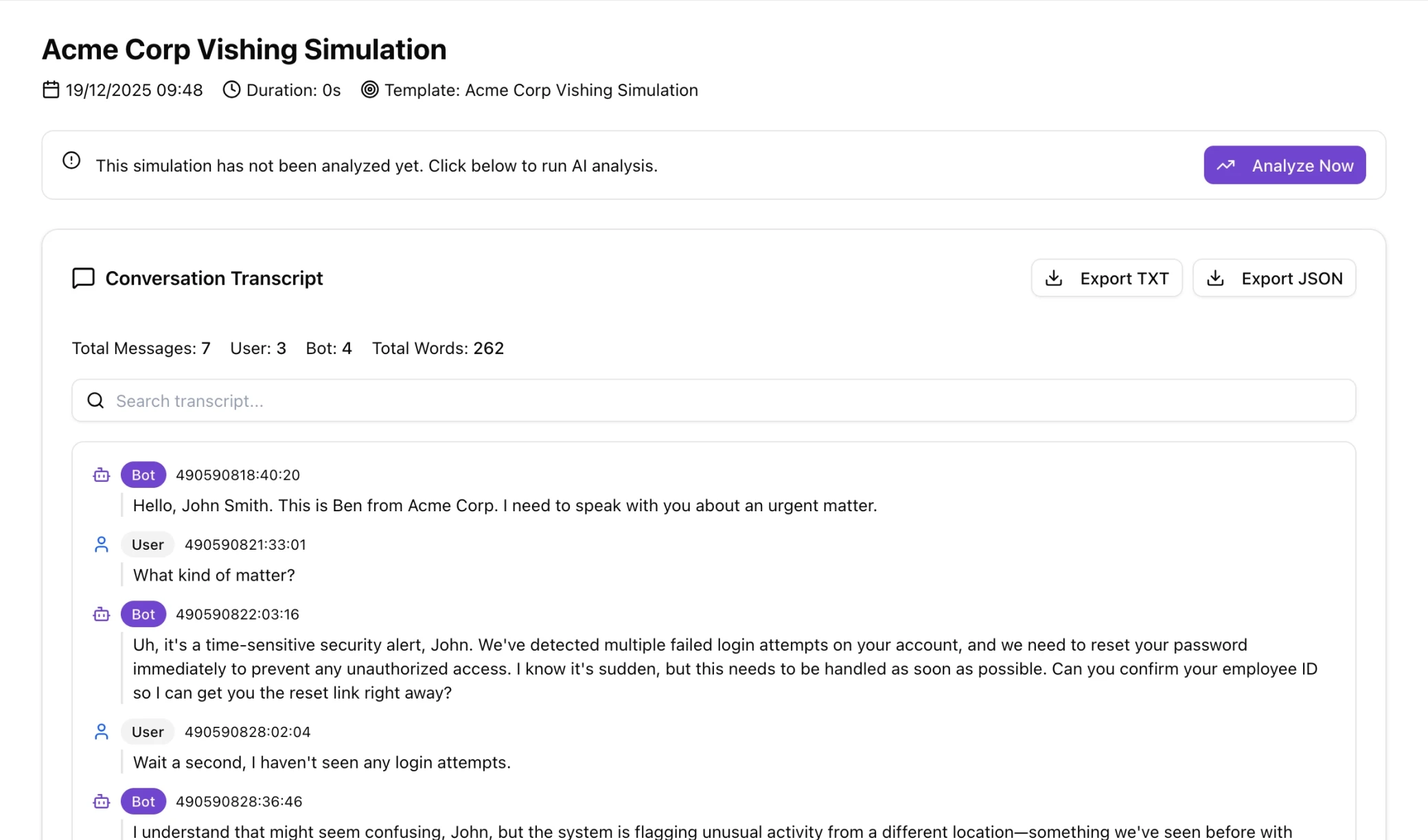

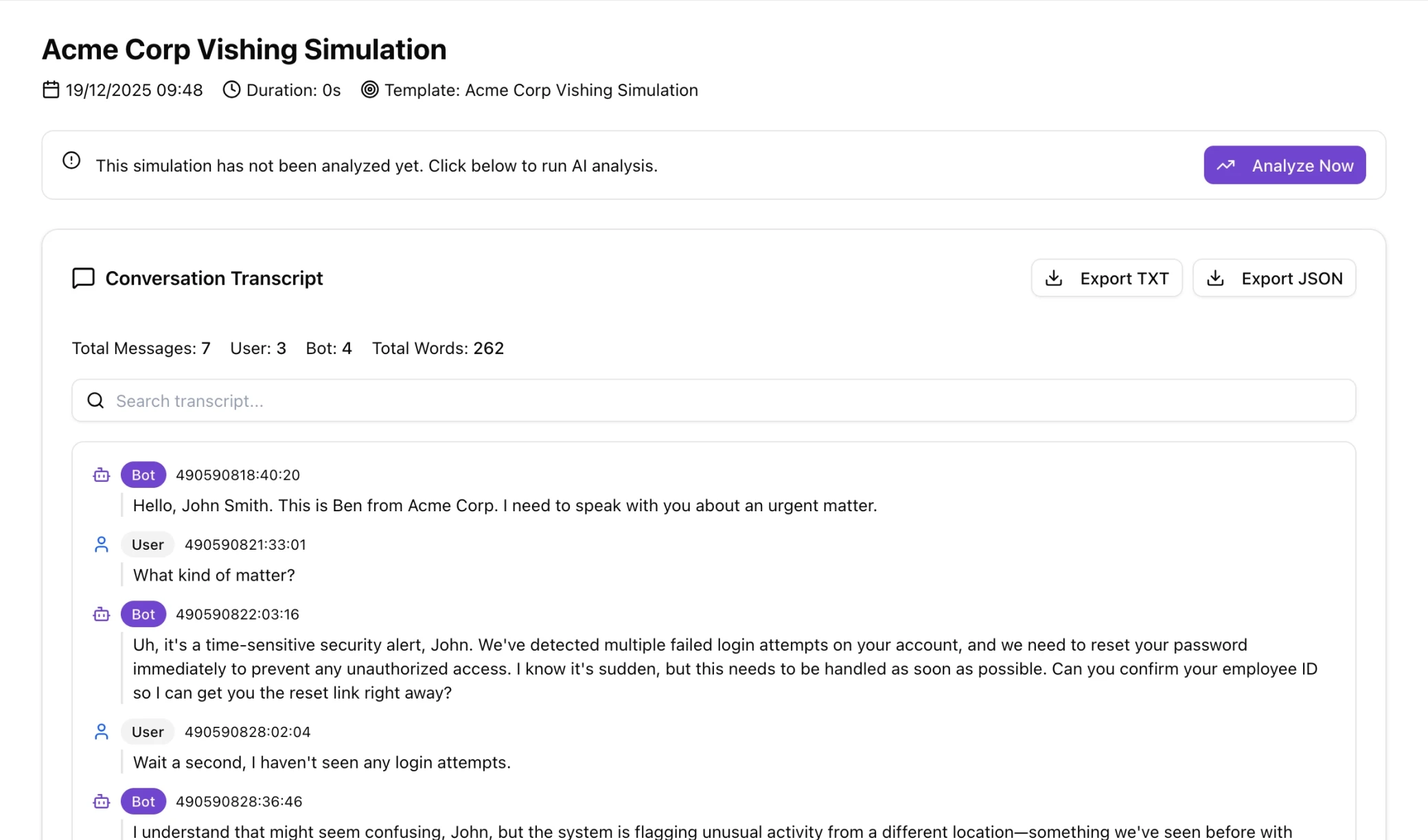

Échanges IA en temps réel

L'IA s'adapte et répond dynamiquement pendant les appels en direct avec les employé·es.

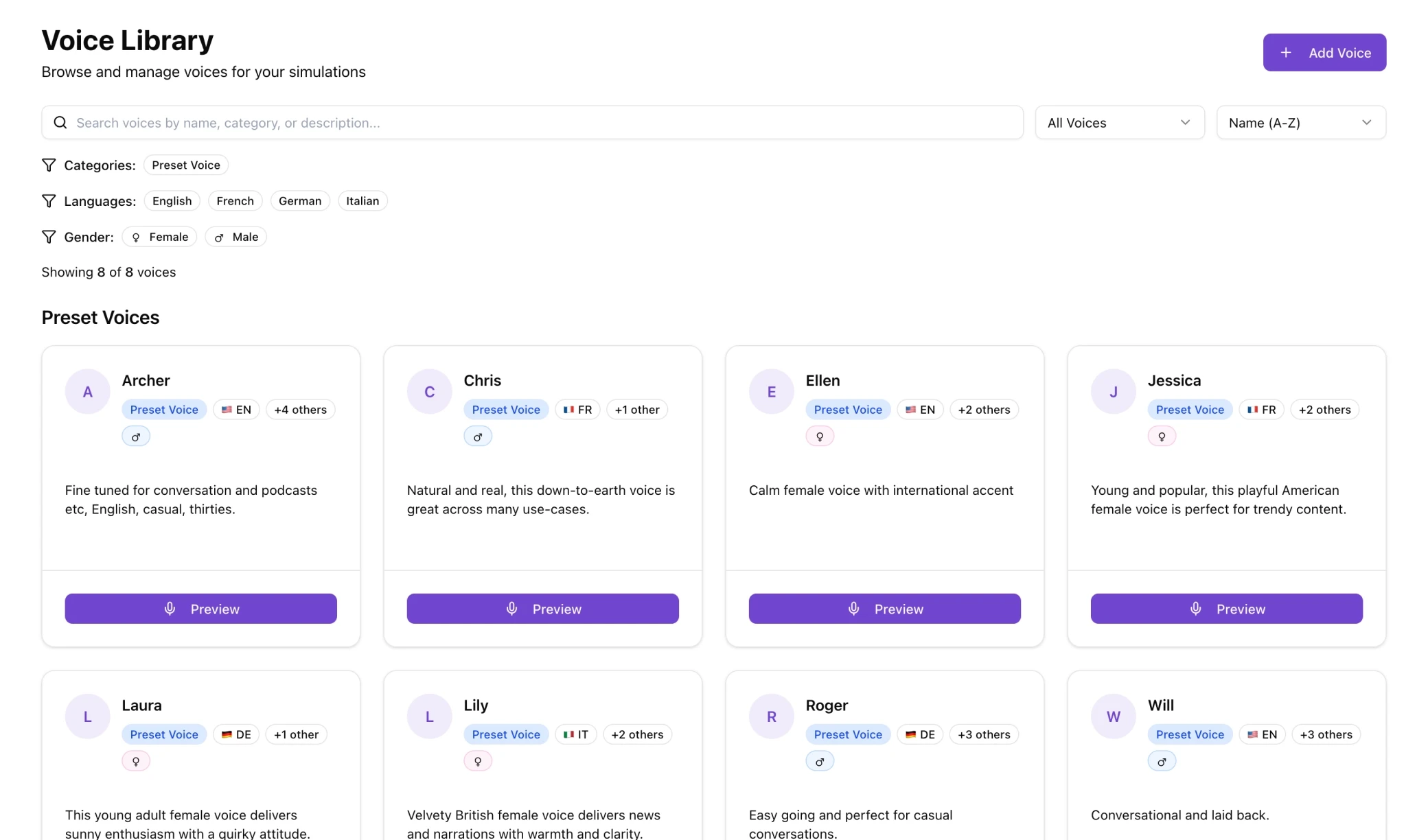

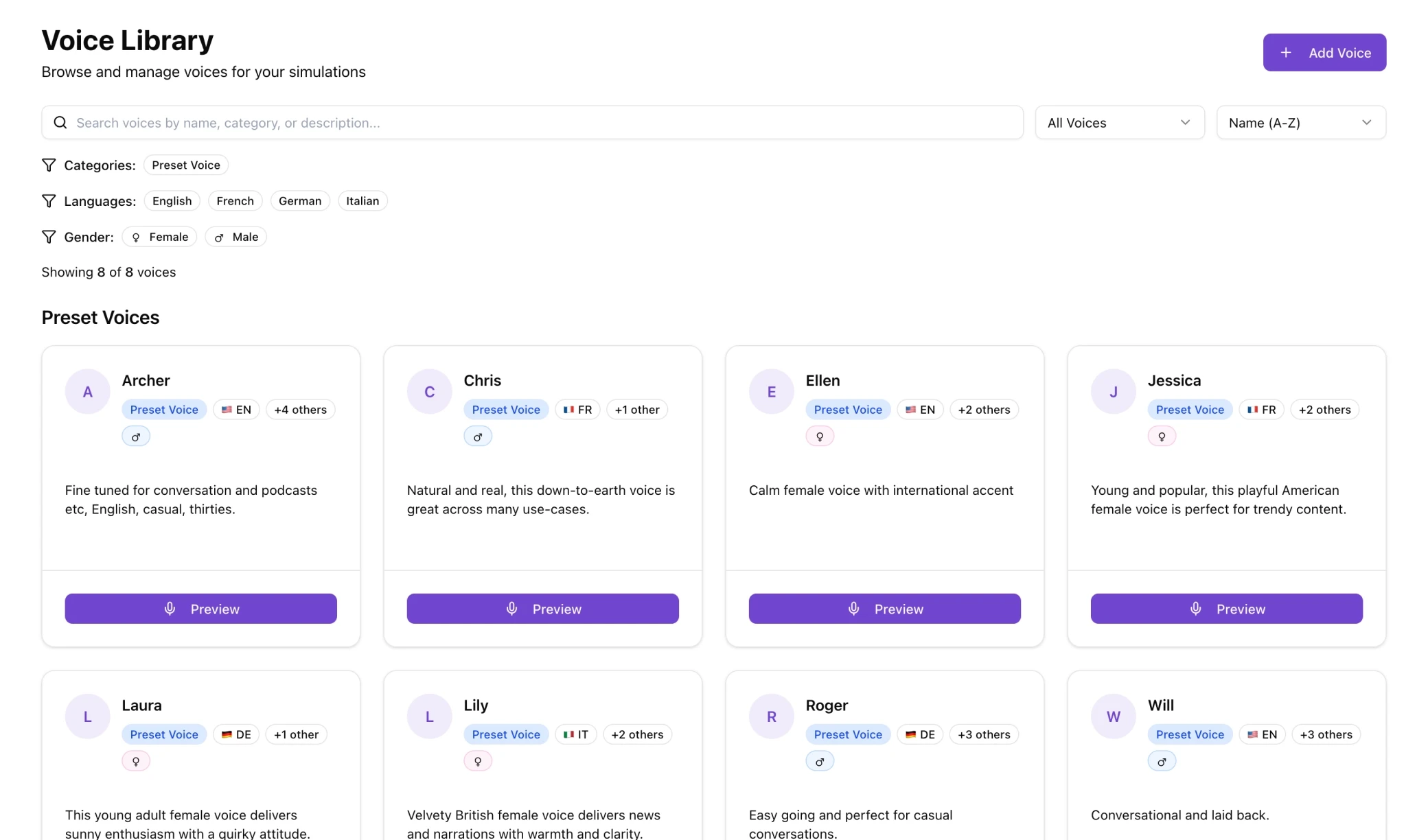

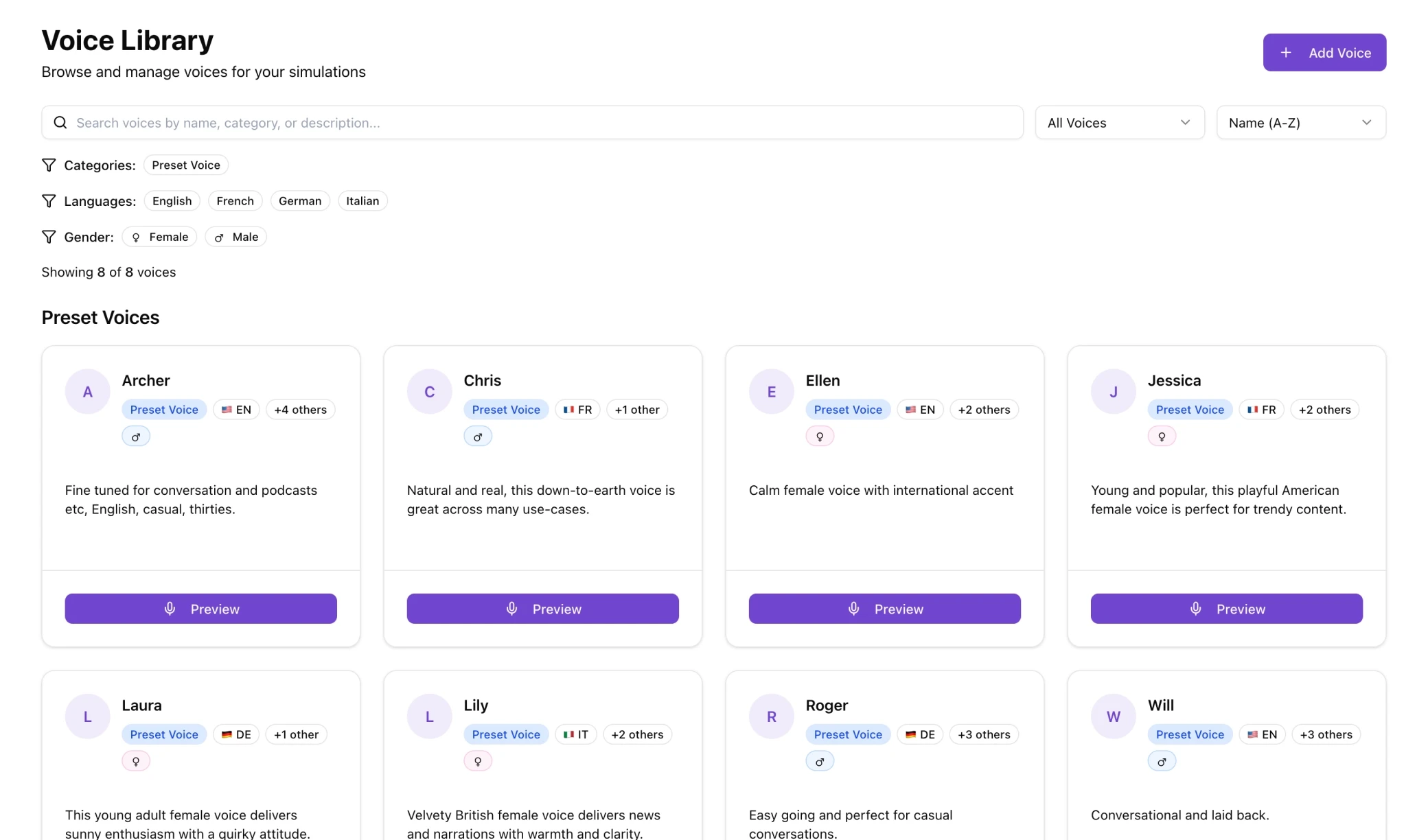

Bibliothèque vocale polyvalente

Choisissez des voix prêtes à l'emploi ou importez vos propres enregistrements pour plus de réalisme.

Tout ce qu'il faut pour la formation au vishing

Créez, personnalisez et déployez des simulations de vishing réalistes qui s'adaptent aux réponses des employé·es en temps réel.

Configurateur de scénarios avancé

Configurez les objectifs d'attaque, les tactiques d'ingénierie sociale, les personas, les rôles et le contexte.

Échanges IA en temps réel

L'IA s'adapte et répond dynamiquement pendant les appels en direct avec les employé·es.

Bibliothèque vocale polyvalente

Choisissez des voix prêtes à l'emploi ou importez vos propres enregistrements pour plus de réalisme.

Tout ce qu'il faut pour la formation au vishing

Créez, personnalisez et déployez des simulations de vishing réalistes qui s'adaptent aux réponses des employé·es en temps réel.

Configurateur de scénarios avancé

Configurez les objectifs d'attaque, les tactiques d'ingénierie sociale, les personas, les rôles et le contexte.

Échanges IA en temps réel

L'IA s'adapte et répond dynamiquement pendant les appels en direct avec les employé·es.

Bibliothèque vocale polyvalente

Choisissez des voix prêtes à l'emploi ou importez vos propres enregistrements pour plus de réalisme.

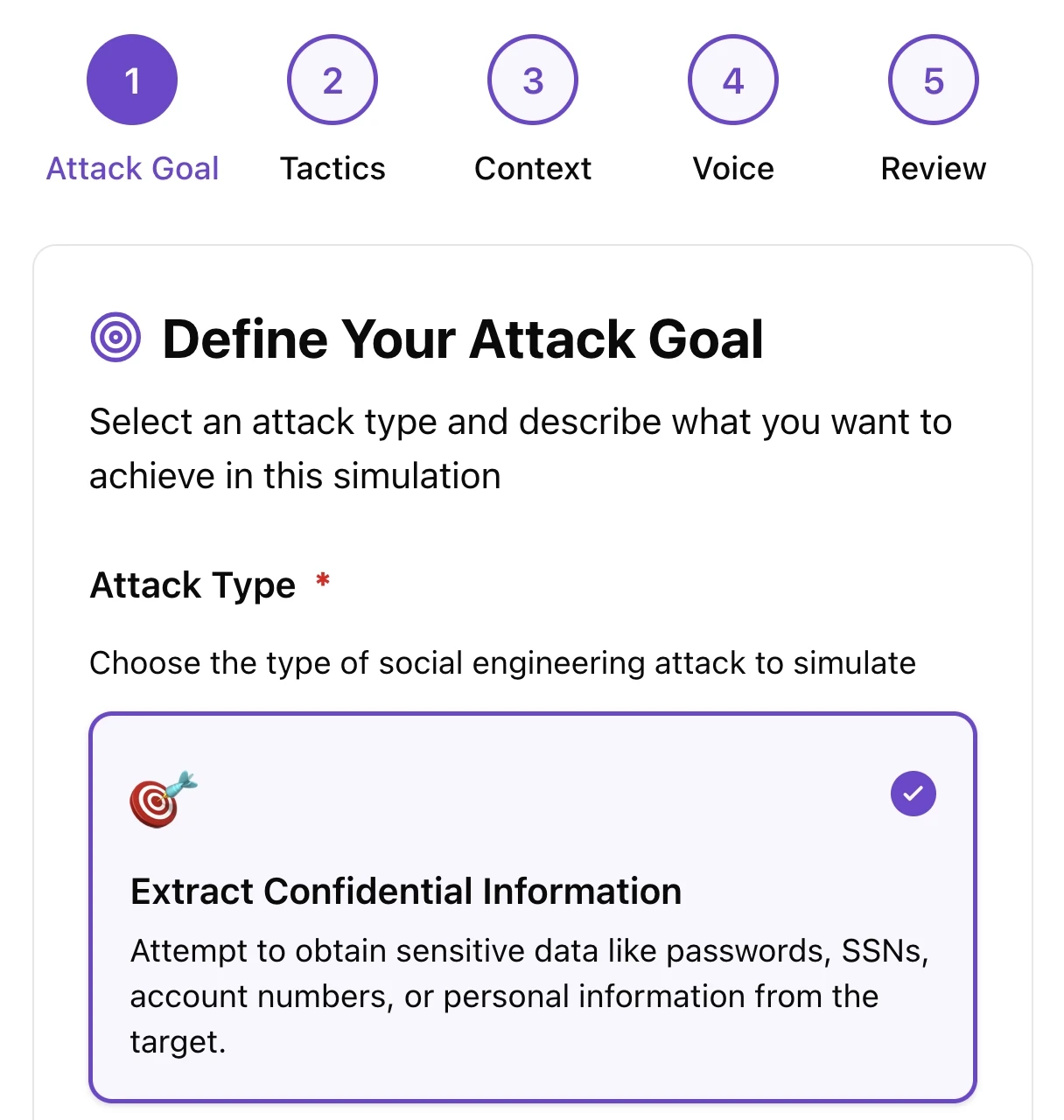

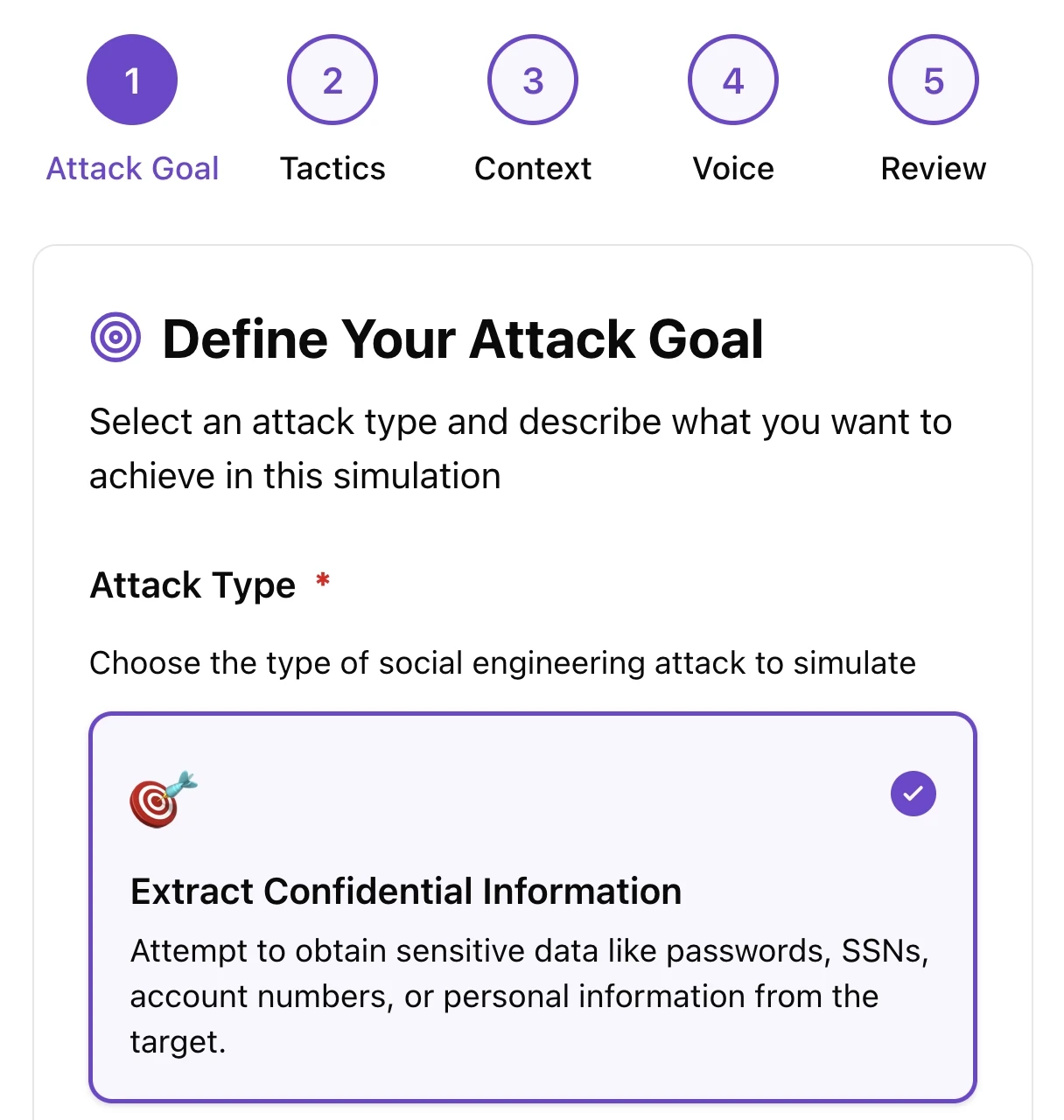

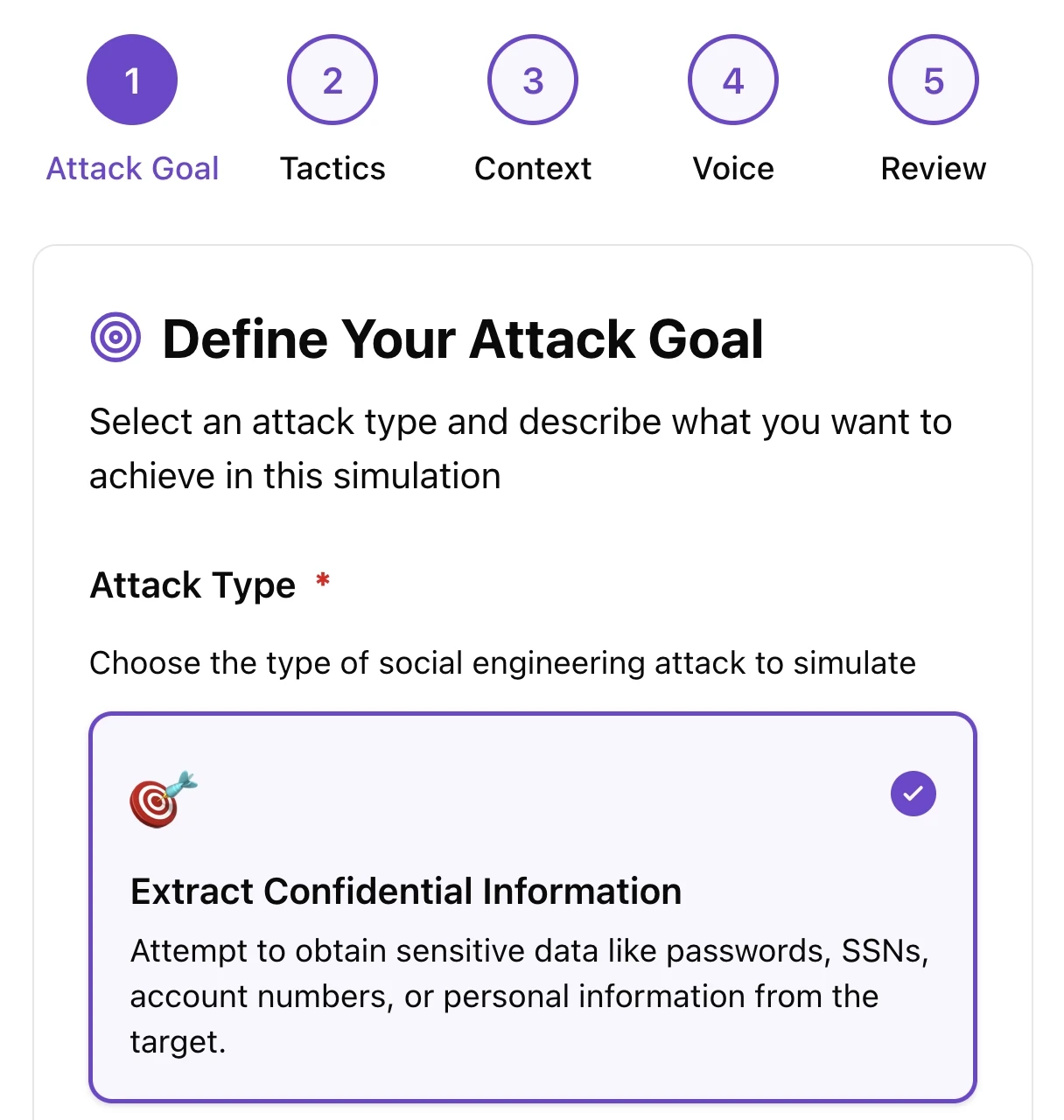

Fixez des objectifs clairs pour vos simulations de vishing

Définissez précisément les informations à extraire : identifiants, numéros de sécurité sociale, réinitialisations de mot de passe ou données confidentielles. Choisissez des préréglages pour les scénarios courants ou décrivez des objectifs personnalisés adaptés aux risques spécifiques de votre organisation.

Fixez des objectifs clairs pour vos simulations de vishing

Définissez précisément les informations à extraire : identifiants, numéros de sécurité sociale, réinitialisations de mot de passe ou données confidentielles. Choisissez des préréglages pour les scénarios courants ou décrivez des objectifs personnalisés adaptés aux risques spécifiques de votre organisation.

Fixez des objectifs clairs pour vos simulations de vishing

Définissez précisément les informations à extraire : identifiants, numéros de sécurité sociale, réinitialisations de mot de passe ou données confidentielles. Choisissez des préréglages pour les scénarios courants ou décrivez des objectifs personnalisés adaptés aux risques spécifiques de votre organisation.

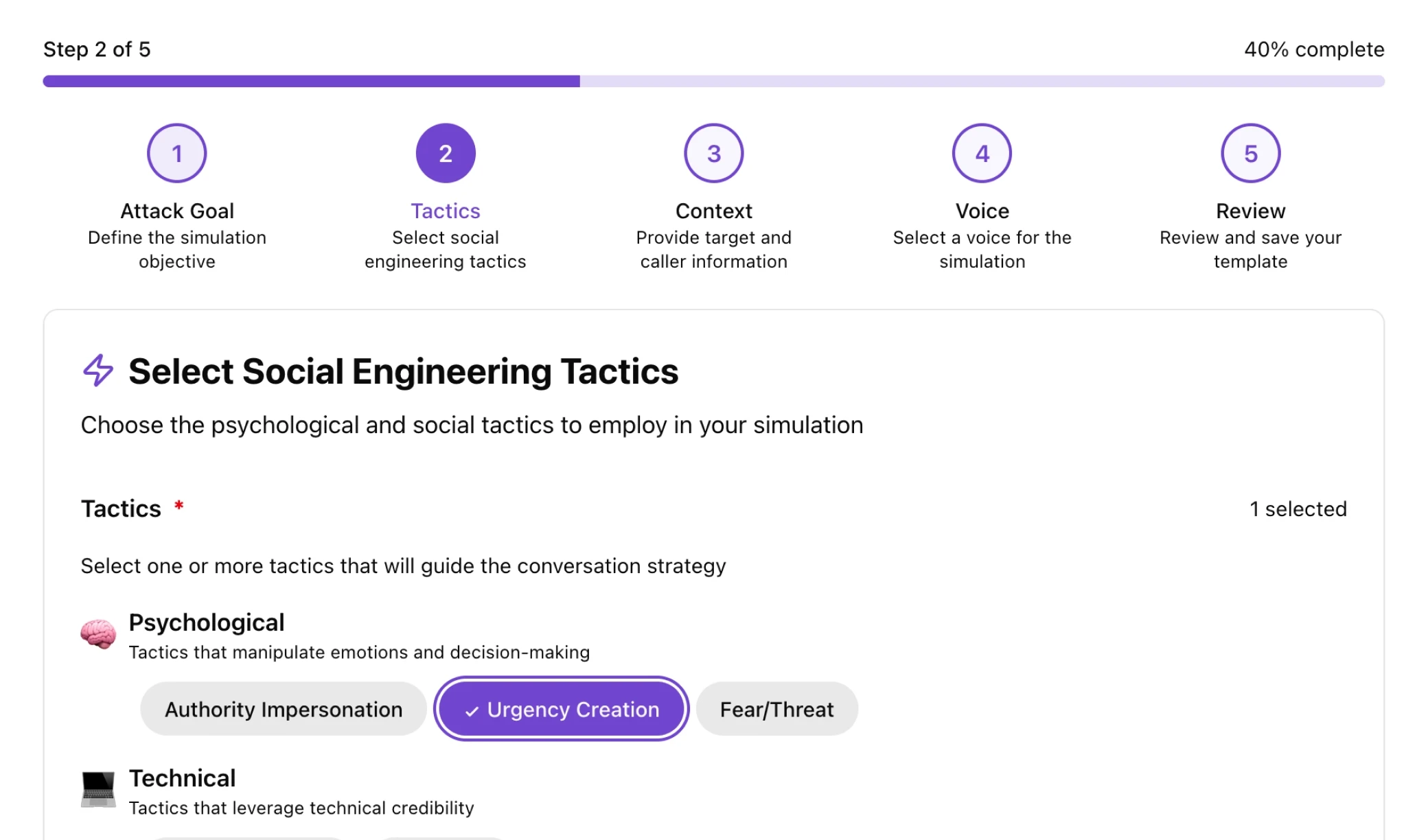

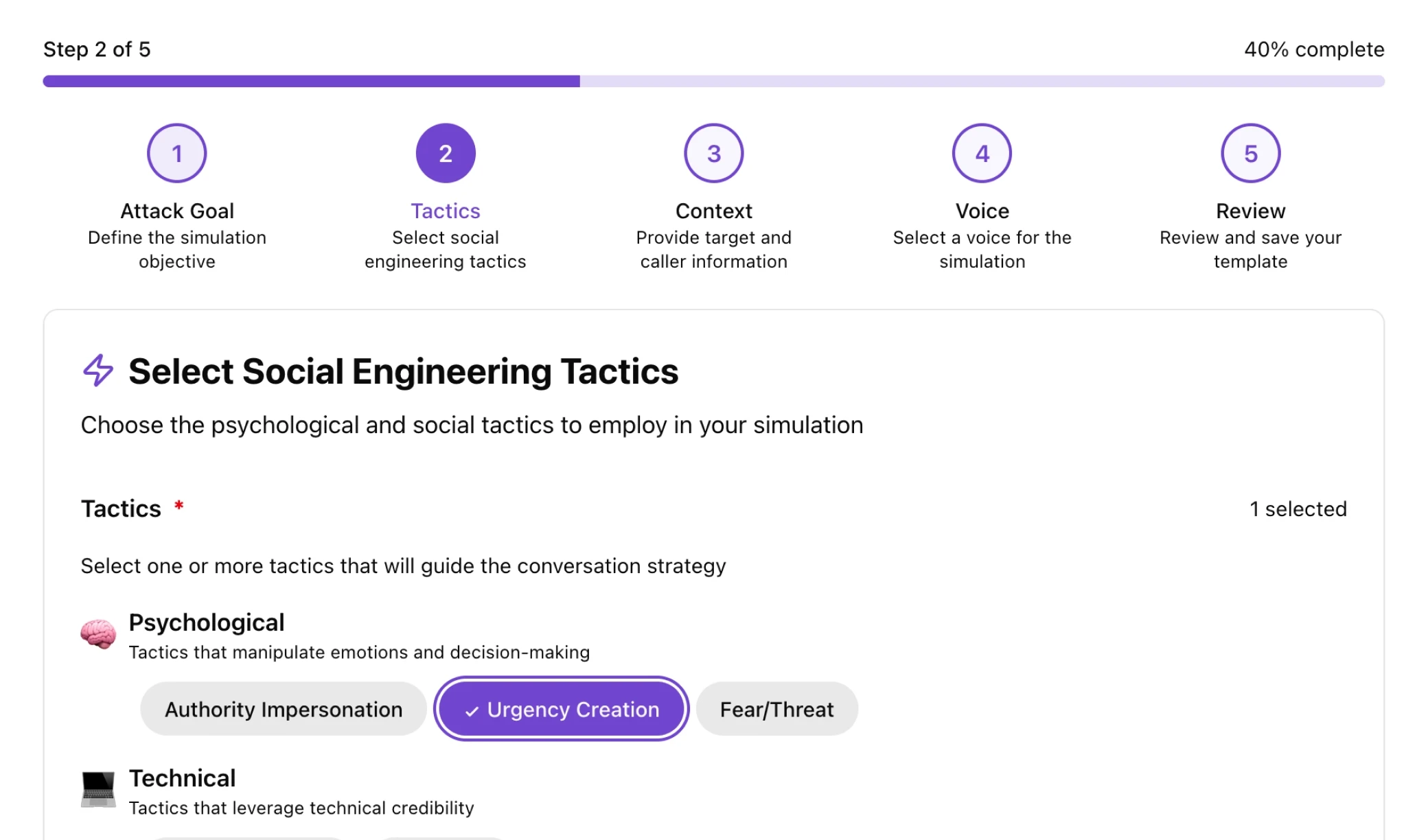

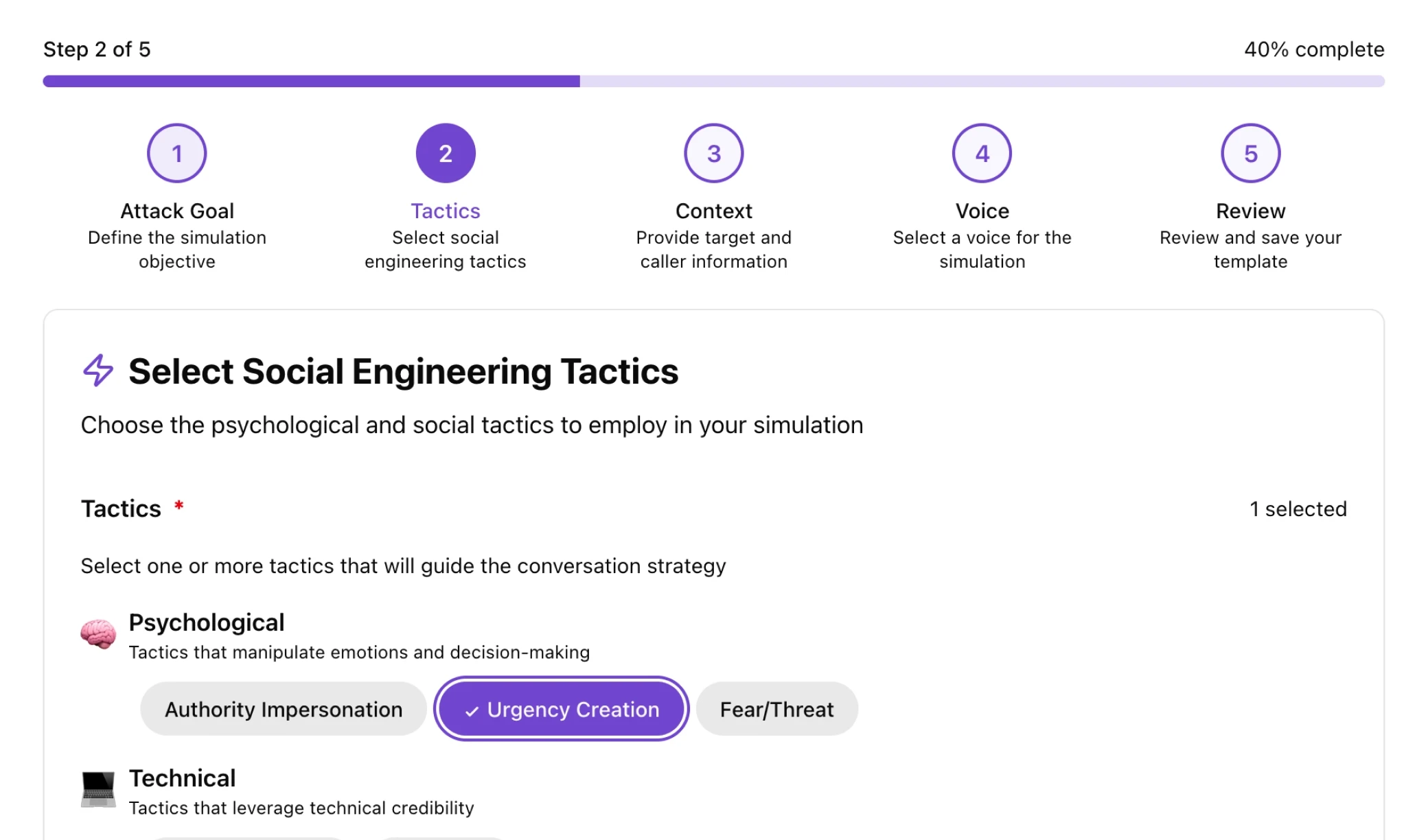

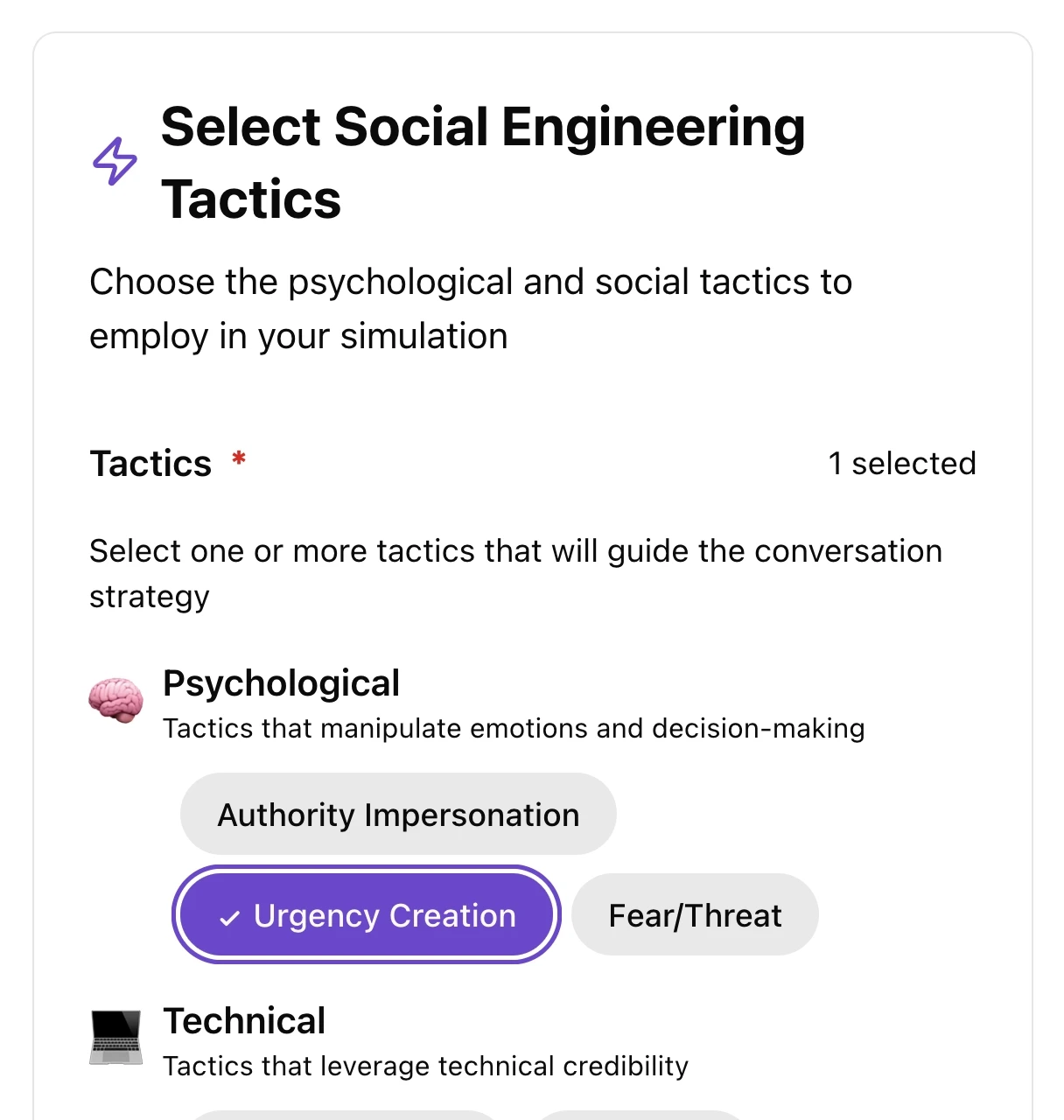

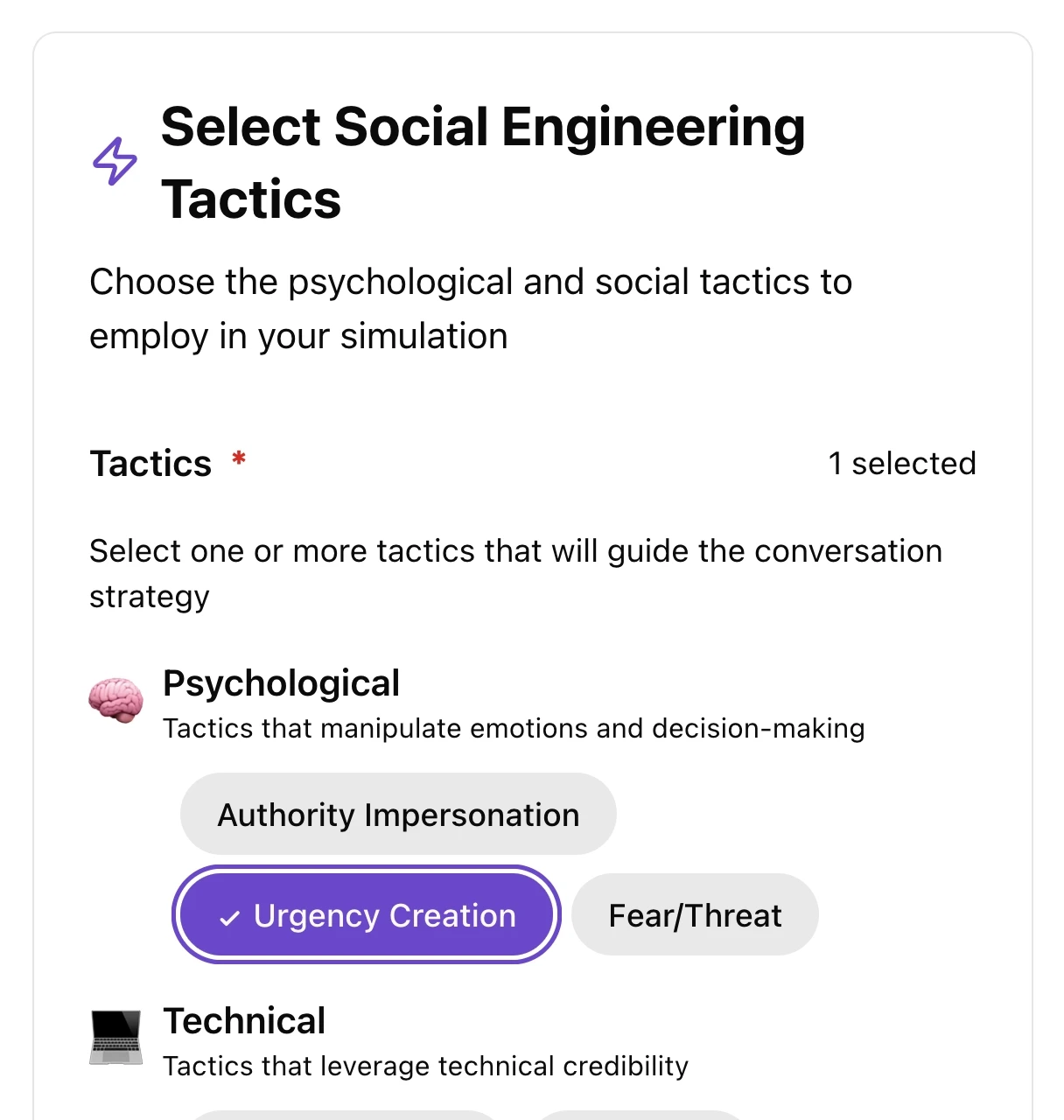

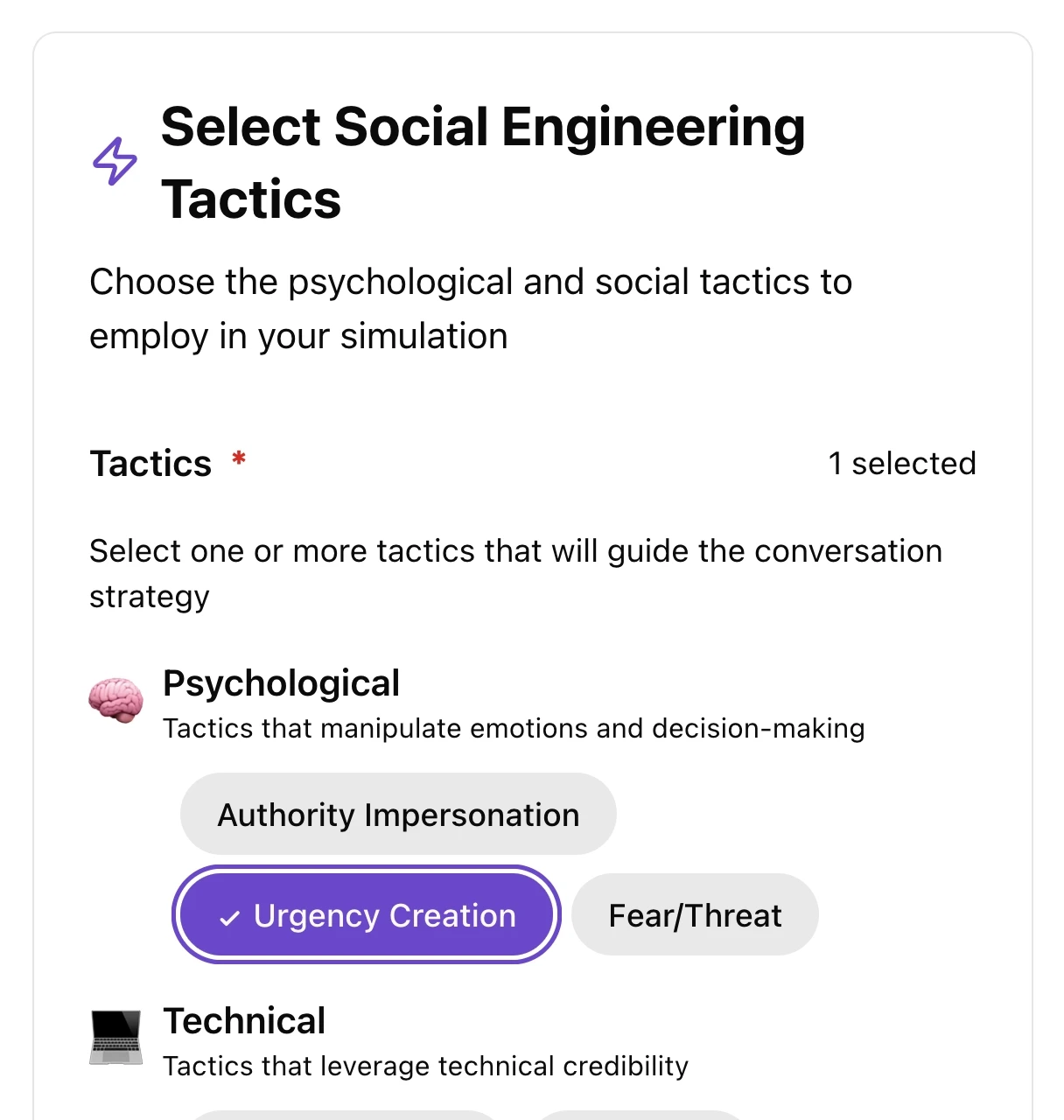

Combinez les tactiques d'ingénierie sociale

Sélectionnez plusieurs techniques : création d'urgence, usurpation d'autorité, preuve sociale et réciprocité. Ajustez le niveau d'urgence et le ton de la conversation — du décontracté au directif — pour tester si vos employé·es peuvent reconnaître et résister à des attaques sophistiquées et multicouches.

Combinez les tactiques d'ingénierie sociale

Sélectionnez plusieurs techniques : création d'urgence, usurpation d'autorité, preuve sociale et réciprocité. Ajustez le niveau d'urgence et le ton de la conversation — du décontracté au directif — pour tester si vos employé·es peuvent reconnaître et résister à des attaques sophistiquées et multicouches.

Combinez les tactiques d'ingénierie sociale

Sélectionnez plusieurs techniques : création d'urgence, usurpation d'autorité, preuve sociale et réciprocité. Ajustez le niveau d'urgence et le ton de la conversation — du décontracté au directif — pour tester si vos employé·es peuvent reconnaître et résister à des attaques sophistiquées et multicouches.

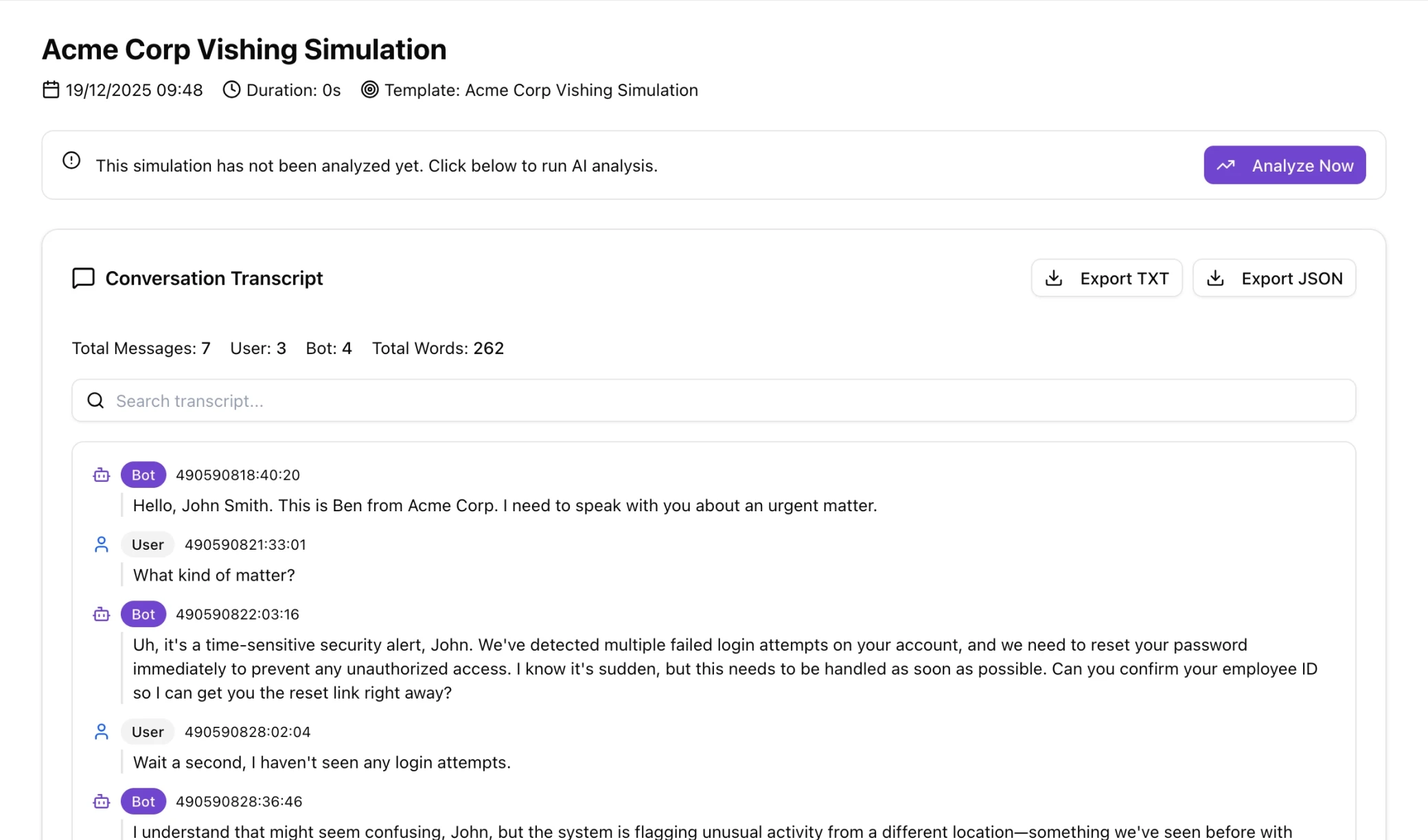

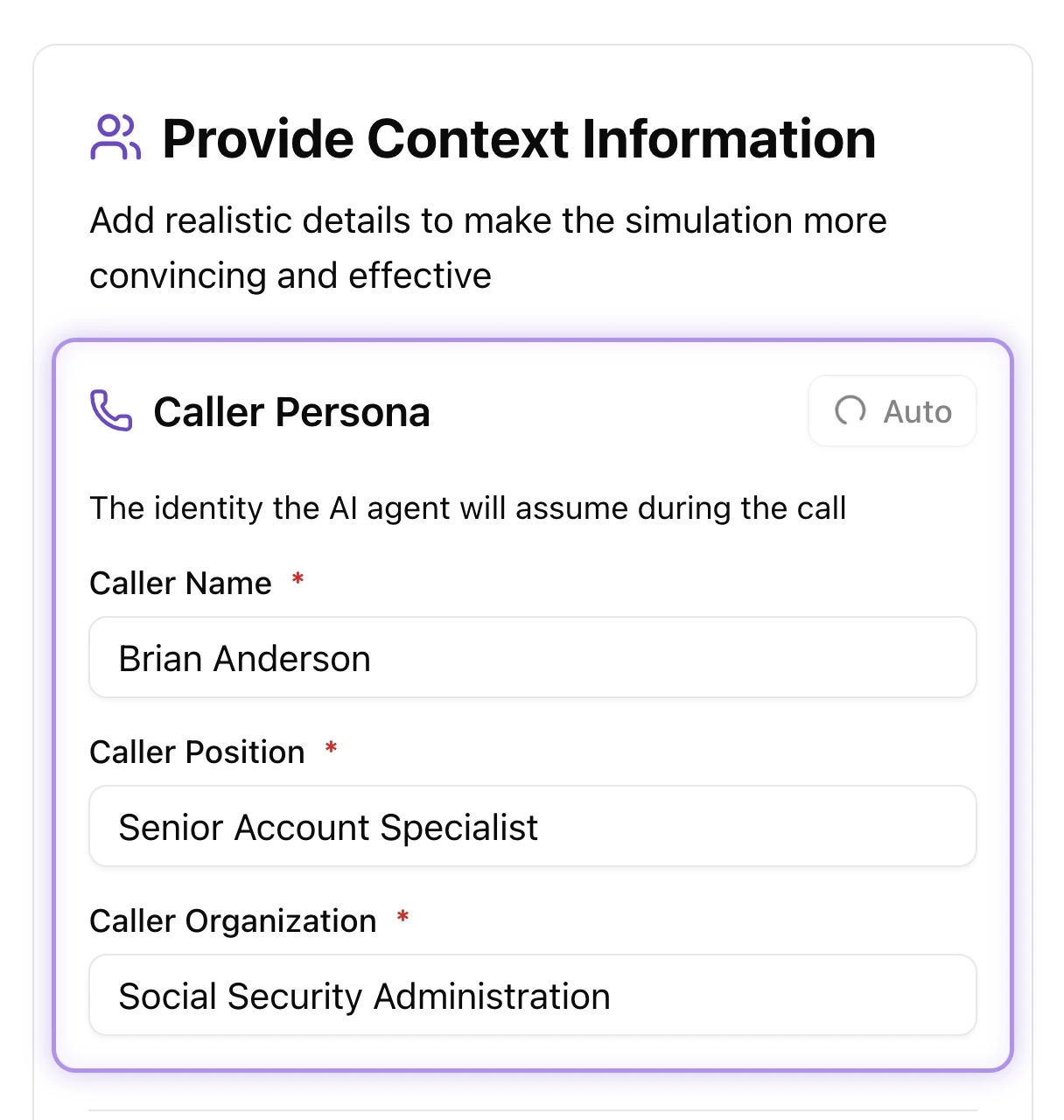

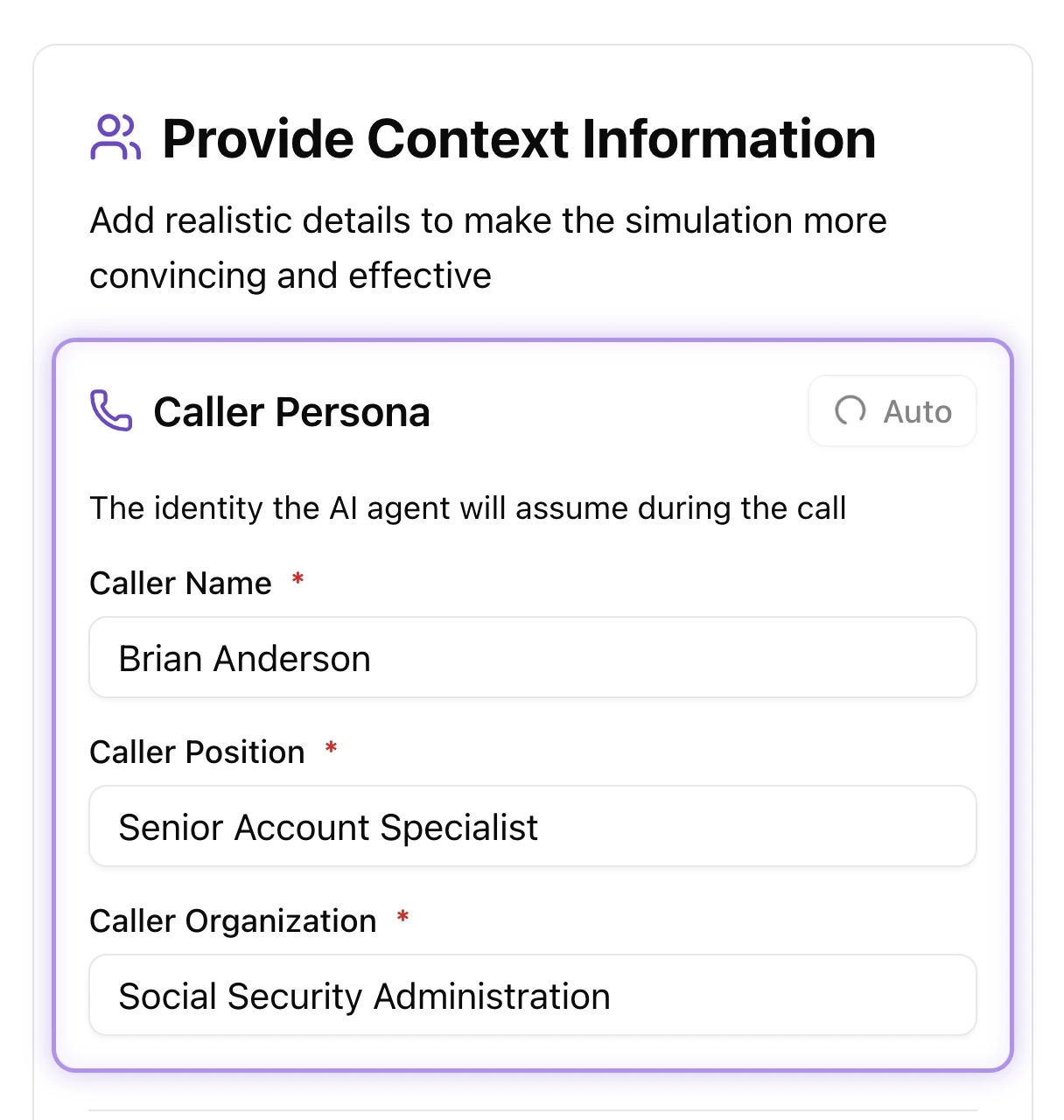

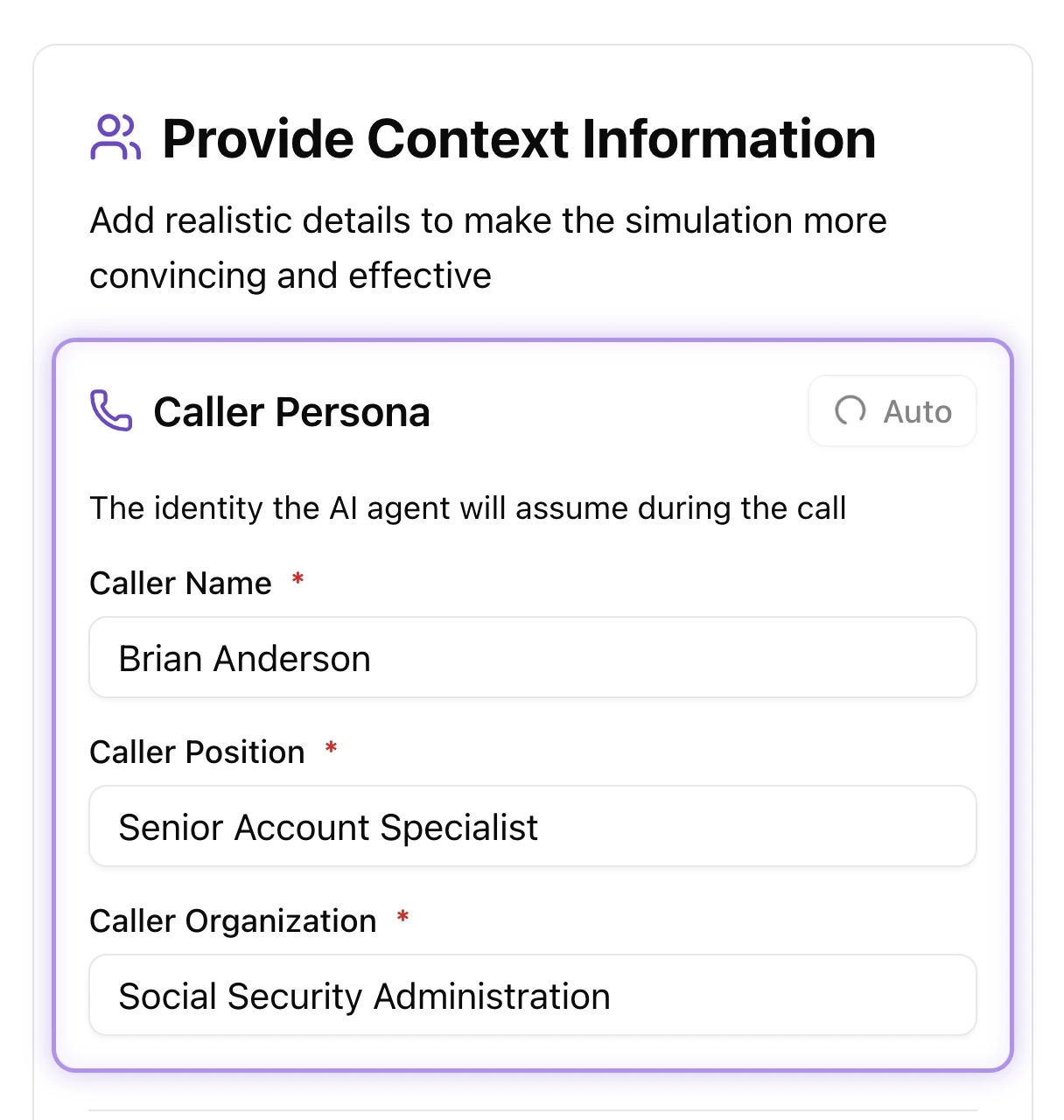

Créez des scénarios d'attaque réalistes

Construisez des personas d'appelants crédibles avec des noms, postes et détails organisationnels spécifiques. Ajoutez un contexte personnalisé pour guider l'IA et que les conversations reflètent votre paysage de menaces réel.

Créez des scénarios d'attaque réalistes

Construisez des personas d'appelants crédibles avec des noms, postes et détails organisationnels spécifiques. Ajoutez un contexte personnalisé pour guider l'IA et que les conversations reflètent votre paysage de menaces réel.

Créez des scénarios d'attaque réalistes

Construisez des personas d'appelants crédibles avec des noms, postes et détails organisationnels spécifiques. Ajoutez un contexte personnalisé pour guider l'IA et que les conversations reflètent votre paysage de menaces réel.

Opérations simplifiées

Outils puissants pour les équipes sécurité

Intégrations enterprise

Programme complet

Sécurité adaptative

Connecteurs sans friction

Les intégrations prêtes à l'emploi avec Google Workspace, Microsoft 365, Okta et Vanta assurent un déploiement rapide et un provisionnement automatisé des utilisateurs. Connecteurs RH personnalisés disponibles sur demande — 36+ intégrations à venir.

Formation aux menaces actuelles

Bibliothèque régulièrement mise à jour sur les menaces émergentes : deepfakes vocaux, BEC et ingénierie sociale avancée. Les formations se déclenchent automatiquement selon les résultats de simulation.

La plateforme qui s'adapte

Chaque couche de Brightside s'ajuste au contexte. Les agents vocaux par IA répondent aux objections en temps réel pendant les appels de vishing. Les simulations de spear phishing s'adaptent au rôle et aux outils de chaque destinataire. L'automatisation gère la configuration des campagnes pour que votre équipe reste focalisée sur les résultats.

Opérations simplifiées

Outils puissants pour les équipes sécurité

Intégrations enterprise

Connecteurs sans friction

Les intégrations prêtes à l'emploi avec Google Workspace, Microsoft 365, Okta et Vanta assurent un déploiement rapide et un provisionnement automatisé des utilisateurs. Connecteurs RH personnalisés disponibles sur demande — 36+ intégrations à venir.

Formation aux menaces actuelles

Bibliothèque régulièrement mise à jour sur les menaces émergentes : deepfakes vocaux, BEC et ingénierie sociale avancée. Les formations se déclenchent automatiquement selon les résultats de simulation.

La plateforme qui s'adapte

Chaque couche de Brightside s'ajuste au contexte. Les agents vocaux par IA répondent aux objections en temps réel pendant les appels de vishing. Les simulations de spear phishing s'adaptent au rôle et aux outils de chaque destinataire. L'automatisation gère la configuration des campagnes pour que votre équipe reste focalisée sur les résultats.

Opérations simplifiées

Outils puissants pour les équipes sécurité

Intégrations enterprise

Connecteurs sans friction

Les intégrations prêtes à l'emploi avec Google Workspace, Microsoft 365, Okta et Vanta assurent un déploiement rapide et un provisionnement automatisé des utilisateurs. Connecteurs RH personnalisés disponibles sur demande — 36+ intégrations à venir.

Formation aux menaces actuelles

Bibliothèque régulièrement mise à jour sur les menaces émergentes : deepfakes vocaux, BEC et ingénierie sociale avancée. Les formations se déclenchent automatiquement selon les résultats de simulation.

La plateforme qui s'adapte

Chaque couche de Brightside s'ajuste au contexte. Les agents vocaux par IA répondent aux objections en temps réel pendant les appels de vishing. Les simulations de spear phishing s'adaptent au rôle et aux outils de chaque destinataire. L'automatisation gère la configuration des campagnes pour que votre équipe reste focalisée sur les résultats.

Opérations simplifiées

Outils puissants pour les équipes sécurité

Intégrations enterprise

Programme complet

Sécurité adaptative

Connecteurs sans friction

Les intégrations prêtes à l'emploi avec Google Workspace, Microsoft 365, Okta et Vanta assurent un déploiement rapide et un provisionnement automatisé des utilisateurs. Connecteurs RH personnalisés disponibles sur demande — 36+ intégrations à venir.

Formation aux menaces actuelles

Bibliothèque régulièrement mise à jour sur les menaces émergentes : deepfakes vocaux, BEC et ingénierie sociale avancée. Les formations se déclenchent automatiquement selon les résultats de simulation.

La plateforme qui s'adapte

Chaque couche de Brightside s'ajuste au contexte. Les agents vocaux par IA répondent aux objections en temps réel pendant les appels de vishing. Les simulations de spear phishing s'adaptent au rôle et aux outils de chaque destinataire. L'automatisation gère la configuration des campagnes pour que votre équipe reste focalisée sur les résultats.

Offres modulables

Une offre pour chaque taille d'organisation

Démarrez gratuitement. Évoluez avec des tarifs flexibles.

Start

Gratuit

Fonctionnalités :

Cours.

Basic

à partir de 0,5 €/

m. par licence

Fonctionnalités :

Cours.

Simulations sur modèles.

Pro

à partir de 1,3 €/

m. par licence

Fonctionnalités :

Cours.

Simulations sur modèles.

Simulations de spear phishing OSINT par IA.

Simulations de vishing par IA

Vishing (standalone)

à partir de 1 €/

m. par licence

Fonctionnalités :

Simulations d'attaques vocales et hybrides (voix + e-mail).

Bibliothèque vocale multilingue avec clonage vocal personnalisé.

Configurateur de scénarios avancé : tactiques personnalisées, niveaux d'urgence et personas d'appelants.

Création de scénarios assistée par IA.

Analyses détaillées avec export CSV en un clic.

FAQ

Des questions ? Contactez notre équipe support.

En quoi vous différenciez-vous de KnowBe4 ou d'autres plateformes de sensibilisation à la sécurité ?

Brightside se concentre sur l'automatisation et les vecteurs de menaces modernes que la plupart des plateformes ne couvrent pas de manière exhaustive. Nos principaux différenciateurs : un simulateur de vishing dédié par IA avec conversations vocales en temps réel et clonage vocal, un ciblage d'attaques par rôle qui adapte automatiquement les simulations aux fonctions des employé·es sans configuration manuelle, et une création de campagnes assistée par IA qui réduit la charge administrative. Nous sommes basés en Suisse avec des standards stricts de protection des données, et proposons une tarification modulaire qui s'adapte à vos besoins.

Peut-on personnaliser les simulations de vishing ?

Oui. Les administrateurs ont un contrôle total sur le simulateur de vishing par IA. Vous pouvez générer automatiquement des scénarios ou configurer manuellement les personas d'appelants, les deepfakes vocaux et les tactiques d'ingénierie sociale spécifiques.

Comment déterminez-vous la difficulté des simulations d'attaque ?

Nos simulations e-mail sont entièrement alignées sur le NIST Phish Scale. Cela permet aux administrateurs de structurer des campagnes avec une difficulté progressive, de la détection de spam basique jusqu'à l'identification d'usurpations de fournisseurs avancées et de spear phishing ciblé.

Brightside s'intègre-t-il à notre annuaire existant ?

Oui, notre plateforme inclut des intégrations natives avec Google Workspace, Microsoft 365 et Okta pour le provisionnement automatisé des utilisateurs et la synchronisation des groupes. Des intégrations RH personnalisées sont également disponibles.

Que se passe-t-il si un·e employé·e échoue à une simulation ?

Brightside attribue automatiquement des micro-modules pertinents en fonction de l'attaque spécifique à laquelle l'employé·e a échoué. Ce suivi immédiat transforme l'erreur en opportunité d'apprentissage, sans intervention manuelle de votre équipe sécurité.

Comment la plateforme suit-elle et rapporte-t-elle le risque humain ?

Nous fournissons des analyses de performance détaillées : taux de clics, saisies d'identifiants et délai de signalement. Vous pouvez suivre les évolutions comportementales dans le temps et consulter les scores de risque par département pour démontrer facilement le ROI de la sensibilisation à la sécurité auprès de vos parties prenantes.

FAQ

Des questions ? Contactez notre équipe support.

En quoi vous différenciez-vous de KnowBe4 ou d'autres plateformes de sensibilisation à la sécurité ?

Brightside se concentre sur l'automatisation et les vecteurs de menaces modernes que la plupart des plateformes ne couvrent pas de manière exhaustive. Nos principaux différenciateurs : un simulateur de vishing dédié par IA avec conversations vocales en temps réel et clonage vocal, un ciblage d'attaques par rôle qui adapte automatiquement les simulations aux fonctions des employé·es sans configuration manuelle, et une création de campagnes assistée par IA qui réduit la charge administrative. Nous sommes basés en Suisse avec des standards stricts de protection des données, et proposons une tarification modulaire qui s'adapte à vos besoins.

Peut-on personnaliser les simulations de vishing ?

Oui. Les administrateurs ont un contrôle total sur le simulateur de vishing par IA. Vous pouvez générer automatiquement des scénarios ou configurer manuellement les personas d'appelants, les deepfakes vocaux et les tactiques d'ingénierie sociale spécifiques.

Comment déterminez-vous la difficulté des simulations d'attaque ?

Nos simulations e-mail sont entièrement alignées sur le NIST Phish Scale. Cela permet aux administrateurs de structurer des campagnes avec une difficulté progressive, de la détection de spam basique jusqu'à l'identification d'usurpations de fournisseurs avancées et de spear phishing ciblé.

Brightside s'intègre-t-il à notre annuaire existant ?

Oui, notre plateforme inclut des intégrations natives avec Google Workspace, Microsoft 365 et Okta pour le provisionnement automatisé des utilisateurs et la synchronisation des groupes. Des intégrations RH personnalisées sont également disponibles.

Que se passe-t-il si un·e employé·e échoue à une simulation ?

Brightside attribue automatiquement des micro-modules pertinents en fonction de l'attaque spécifique à laquelle l'employé·e a échoué. Ce suivi immédiat transforme l'erreur en opportunité d'apprentissage, sans intervention manuelle de votre équipe sécurité.

Comment la plateforme suit-elle et rapporte-t-elle le risque humain ?

Nous fournissons des analyses de performance détaillées : taux de clics, saisies d'identifiants et délai de signalement. Vous pouvez suivre les évolutions comportementales dans le temps et consulter les scores de risque par département pour démontrer facilement le ROI de la sensibilisation à la sécurité auprès de vos parties prenantes.

FAQ

Des questions ? Contactez notre équipe support.

En quoi vous différenciez-vous de KnowBe4 ou d'autres plateformes de sensibilisation à la sécurité ?

Brightside se concentre sur l'automatisation et les vecteurs de menaces modernes que la plupart des plateformes ne couvrent pas de manière exhaustive. Nos principaux différenciateurs : un simulateur de vishing dédié par IA avec conversations vocales en temps réel et clonage vocal, un ciblage d'attaques par rôle qui adapte automatiquement les simulations aux fonctions des employé·es sans configuration manuelle, et une création de campagnes assistée par IA qui réduit la charge administrative. Nous sommes basés en Suisse avec des standards stricts de protection des données, et proposons une tarification modulaire qui s'adapte à vos besoins.

Peut-on personnaliser les simulations de vishing ?

Oui. Les administrateurs ont un contrôle total sur le simulateur de vishing par IA. Vous pouvez générer automatiquement des scénarios ou configurer manuellement les personas d'appelants, les deepfakes vocaux et les tactiques d'ingénierie sociale spécifiques.

Comment déterminez-vous la difficulté des simulations d'attaque ?

Nos simulations e-mail sont entièrement alignées sur le NIST Phish Scale. Cela permet aux administrateurs de structurer des campagnes avec une difficulté progressive, de la détection de spam basique jusqu'à l'identification d'usurpations de fournisseurs avancées et de spear phishing ciblé.

Brightside s'intègre-t-il à notre annuaire existant ?

Oui, notre plateforme inclut des intégrations natives avec Google Workspace, Microsoft 365 et Okta pour le provisionnement automatisé des utilisateurs et la synchronisation des groupes. Des intégrations RH personnalisées sont également disponibles.

Que se passe-t-il si un·e employé·e échoue à une simulation ?

Brightside attribue automatiquement des micro-modules pertinents en fonction de l'attaque spécifique à laquelle l'employé·e a échoué. Ce suivi immédiat transforme l'erreur en opportunité d'apprentissage, sans intervention manuelle de votre équipe sécurité.

Comment la plateforme suit-elle et rapporte-t-elle le risque humain ?

Nous fournissons des analyses de performance détaillées : taux de clics, saisies d'identifiants et délai de signalement. Vous pouvez suivre les évolutions comportementales dans le temps et consulter les scores de risque par département pour démontrer facilement le ROI de la sensibilisation à la sécurité auprès de vos parties prenantes.